一、事情起因:

我公司使用的是一款以MDaemon为核心进行二次开放的邮件系统,虽然能正常使用,但是毕竟和盗版差不多,很多BUG和漏洞,我每天都只能需要祈祷它别出问题。

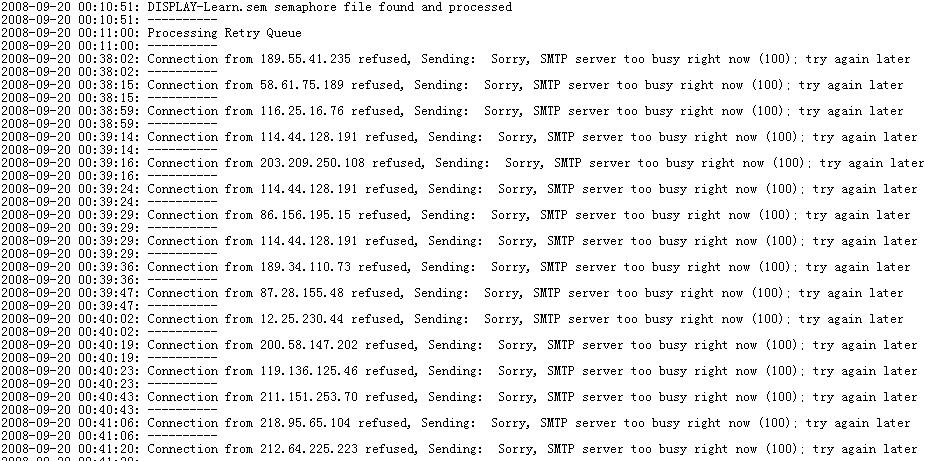

周一上班收到有人反映说周末邮箱无法使用,提示SMTP繁忙。查看邮箱服务器日志,SMTP-(in).log和SMTP-(out).log登记的收发邮件量都很少,又看了看System.log,发现了大量的错误日志,如下图:

我设定服务器同时进行SMTP的进程最高为100,一旦达到就会提示服务器繁忙,但正常上班都不会出现过系统繁忙。我公司周末不上班,周末邮件量应该更少,日志也显示没有收发多少邮件,那系统日志不应该出现这么多SMTP繁忙的错误。而且奇怪的是,怎么在半夜三更的短短的几分钟里面有这么多的国外IP请求连接我公司的服务器?

二、进行抓包

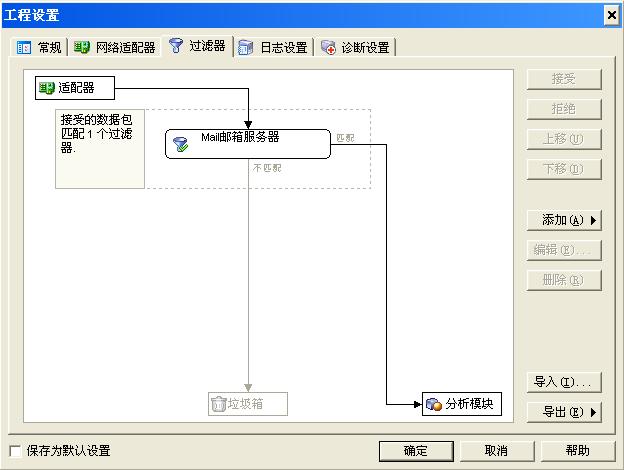

由于邮件系统比较垃圾,没法查看当前邮箱系统的进程列表,所以根本就不知道是谁在占用邮件服务器的进程。服务器上没法查,只好从网络上抓包分析了,打开科来网络分析系统 6.8 技术交流版,设置过滤器只抓邮件服务器的数据包

然后开始等黑手出现后好抓包,结果等了一天邮件都再也没有出现问题,一直到晚上下班时间到了后,黑手终于出现了,服务器再次出现SMTP繁忙的提示,我赶紧抓包,5分钟后停止,开始分析。

三、分析数据

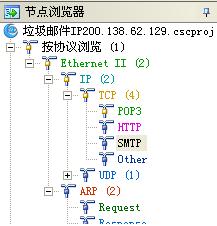

由于只是SMTP繁忙,所以在协议选项里面选择SMTP,只分析这个协议的数据包

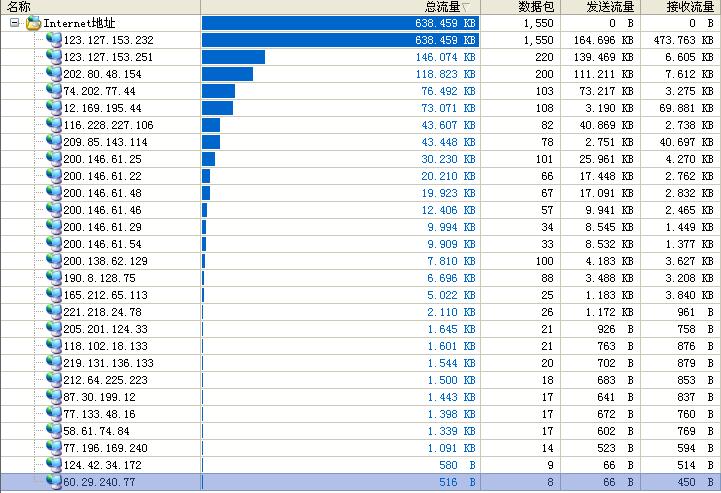

然后看到这5分钟里面连接服务器SMTP的IP并没有多少,那就好,一个一个看

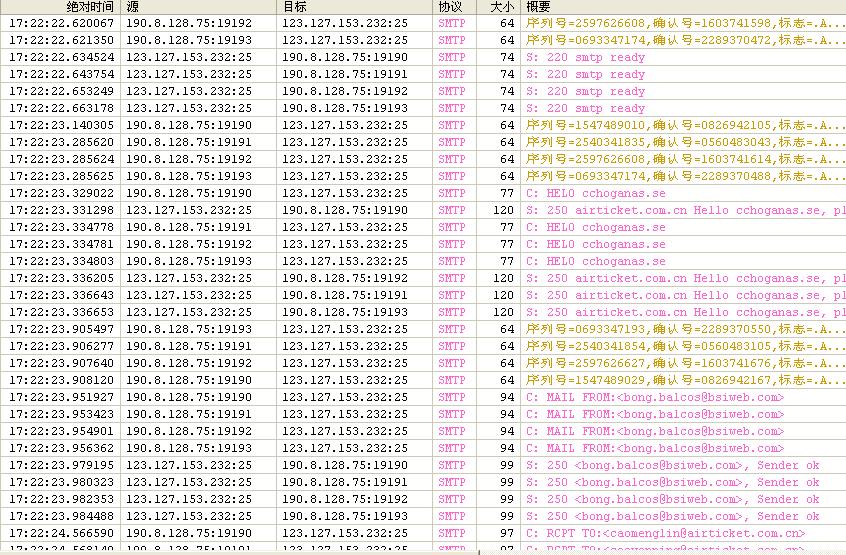

经过所有数据包的分析,发现有两个地址有问题: 190.8.128.75在1分钟之内同时发送了4次连接请求,这种速度本身就不正常。

不过还好,也就发了4次连接,而另一个地址200.138.62.129则疯狂得多了,它5分钟里不停的请求连接服务器,看来黑手就是它了,由于数据包太大,我单独把数据导了出来,删除掉无关的数据包,现在让我们来看看它都发送了什么数据包给服务器

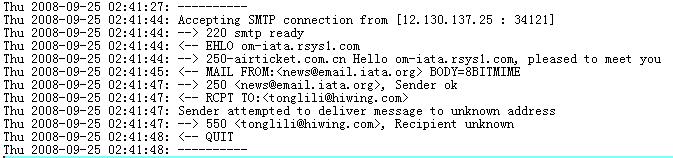

概要里面就是数据包的内容。S:开头的表示是邮件服务器收到请求后返回的内容,C:开头的表示是垃圾邮件发来的内容,其中标注蓝颜色了的是其中一个完整的邮件连接的过程,我们来对比一下正常的邮件连接请求,下面是正常登记到日志的连接请求

从对比中发现,它完全就是一个正常的SMTP连接请求,不正常的是它请求的邮箱地址很多是不正确的,还有就是短时间内不停的大量连接请求。我感到非常不解的是为什么邮件日志里面没有记录?或许是我的这个邮件系统太垃圾了吧

从对比中发现,它完全就是一个正常的SMTP连接请求,不正常的是它请求的邮箱地址很多是不正确的,还有就是短时间内不停的大量连接请求。我感到非常不解的是为什么邮件日志里面没有记录?或许是我的这个邮件系统太垃圾了吧

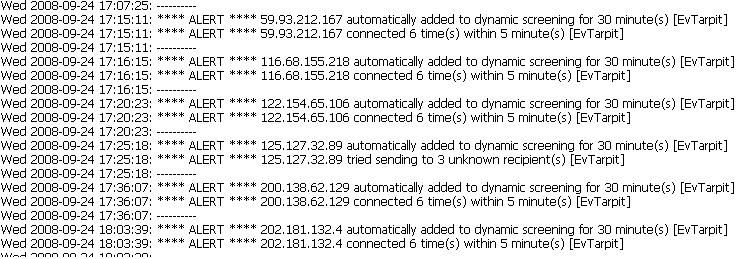

最后我的解决办法也很简单,在服务器上的动态屏蔽上设置,只要在2分钟之内,请求连接数超过5次,就自动屏蔽30分钟。于是,这个世界安静了!问题解决了!有人或者奇怪,为什么不直接屏蔽这个IP地址,那么让我们来看看事后服务器的System.log记录

攻击已经被阻止了,却是各种不同的IP地址,这些IP地址从来就没有相同的过,基本都是来自国外的。我不明白是有人疯狂给服务器发送垃圾邮件还是在攻击服务器,但是后果都一样,造成服务器繁忙甚至瘫痪。

攻击已经被阻止了,却是各种不同的IP地址,这些IP地址从来就没有相同的过,基本都是来自国外的。我不明白是有人疯狂给服务器发送垃圾邮件还是在攻击服务器,但是后果都一样,造成服务器繁忙甚至瘫痪。

后语:问题发生后,除了日志显示出现了问题,根本没有其他任何地方能查找到攻击的过程,这时候网络分析系统就尤为重要,它能对攻击的过程进行全面的跟踪分析,给管理员提供详细的数据,好进行相关的防卫,我这里把这个真实实例发给大家,希望大家能学到一些东西。

然后就是申请加分!

[ 本帖最后由 liuheliuxi 于 2008-9-26 15:05 编辑 ] |