|

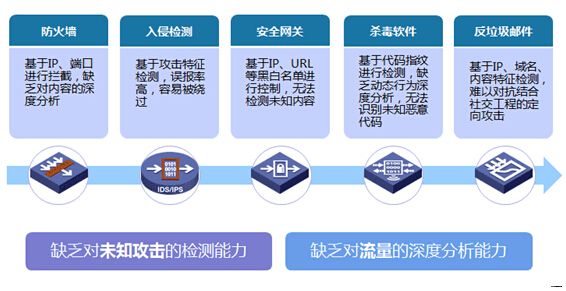

近来,APT攻击已经成为业界关注和讨论的热点,根据Fireeye APT报告数据显示,2013年来自HTTP的APT攻击是来自邮件攻击的5倍,而且2014年将会有更多的APT是来自于HTTP,水坑攻击和社交媒体攻击将会取代邮件攻击成为主流的APT攻击途径。 APT攻击以其独特的攻击方式和手段,使得传统的安全防御工具已无法进行有效的防御。APT攻击不单是一个整体,而是将众多入侵渗透技术进行整合而实现的隐秘性的攻击手法,其体现出三个特点---复杂性、持久性、目的性。 传统安全体系之困 传统的检测技术主要在网络边界和主机边界进行检测,具体为防火墙、入侵检测、安全网关、杀毒软件和反垃圾邮件系统。但是它们均缺乏对未知攻击的检测能力和对流量的深度分析能力。

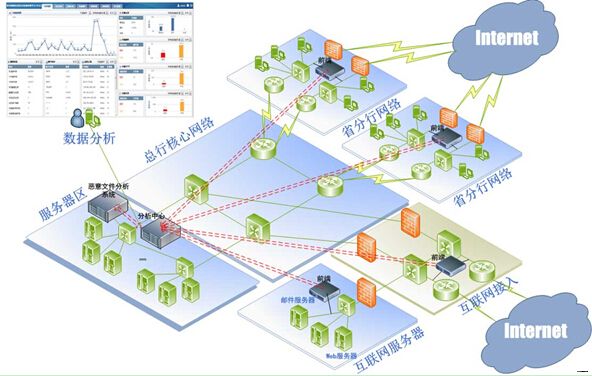

面向APT攻击的多维网络监测 目前市面上已有多种APT检测产品,但这些产品大多同质化与单一化,很难对高级的APT进行检测。往往将APT检测变成邮件附件检测,对浏览器flash溢出、IE 0day等检测能力均不足,而与此同时,沙箱逃逸技术也一直在不断升级,面对各种各样的不足和挑战,我们需要一个完整的解决方案来发现和防御不断升级的APT。 科来APT解决方案是一套完整的解决方案,涵盖了异常流量分析、动态分析和全流量回溯分析技术。用户可以通过异常流量和动态分析技术发现网络的异常和未知的高危文件型木马,使用全流量记录设备--回溯系统来调取工具数据进行数据包级的分析,系统还具有阻断功能,可以阻断高危的会话和域名访问,保护内部用户,做到及时的止损。这样使得APT解决方案从异常发现到取证和防御能够形成一个闭环的工作模式。

1、动态行为分析技术---基于硬件模拟的虚拟化动态分析技术 硬件模拟技术区别于传统的虚拟化技术,CPU、内存等核心部件以及光驱、网卡等外围设备全部由软件模拟实现,所有指令必须经过模拟CPU翻译执行,所有数据都存储在模拟硬件中,硬件模拟器可以观察到虚拟系统中执行的每一条指令,并可获取虚拟系统中的任何数据,因此,基于硬件模拟技术开展动态分析不需要对虚拟系统进行任何修改,也不需要在虚拟系统内部安装任何辅助分析工具。 2、异常流量检测技术---基于行为异常的流量检测技术 1)协议模式 ü

根据通讯协议的规范,检测发现非规范协议的通信流量 ü

检测的异常行为:木马私有控制协议;隐蔽信道 2)网络状态 ü

根据网络运行状态的历史数据统计,形成正常行为轮廓,以此为基础检测异常 ü

检测的异常行为:内网探测;应用数据异常 3)网络行为 ü

根据业务应用特点定义正常行为轮廓,以此为基础检测异常 ü

检测的异常行为:跳板攻击;应用访问异常 3、全流量回溯分析技术 1)基于索引的海量数据快速检索 ü

自主设计的海量数据存储结构和预处理算法 ü

1TB数据的检索时间低于3秒钟 2)多维度的网络流量线索分析 ü

支持从时间、会话、协议、事件等不同维度进行网络流量追踪分析 ü

可根据发现的异常事件进行深度追踪、溯源,快速确定潜在的威胁,全面评估事件的危害

让APT自主可控 众所周知,APT的难点不仅仅在于防止其发生而在于发现其存在,其极难被察觉且比想象的要普遍和严重,让组织、公司都面临着极高的风险,这就需要企业具备极强的监测能力。目前,市面上也有各种各样的APT解决方案,厂商也提出了各种不同的技术模型,而科来APT解决方案从数据包出发(有行动就会有数据)独树一帜,让企业对APT的监测能力倍增,其分布式的旁路部署方式更是实现了对企业网络性的0影响。 在网络安全已经上升到国家安全层面之时,科来将不断提升自身产品的迭代速度、加强新技术的跟踪和布局,以帮助用户面对各种变得更加智能与复杂的网络攻击和威胁。 |