|

引言

科来网络分析系统CSNAS(后文统称CSNAS)提供了深度数据包检测过滤器DPI(后文统称科来DPI)供网络分析师们应对各种不同的分析场景进行数据包过滤。上一篇文章《消除噪音:科来DPI基础应用之TCP和UDP篇》讲了科来DPI在TCP会话和UDP会话视图中的应用,到目前为止,我们先后介绍了科来DPI的语法规则,及其在数据包视图、在各种会话视图的运用,基本能够满足我们在各种场景下对单包和会话进行分析。

日志,一般是某种系统记录自身日常操作或触发警报的一种机制,是另一种常用的分析手段。在网络分析中,我们常常按协议来分类数据包触发的网络日志,便于我们对这种协议进行深入分析。今天我们将介绍DPI在CSNAS日志视图中的应用,进一步完善大家的分析过滤技能。

| | | 在全局日志中,系统默认显示所有网络通讯日志,包括DNS日志、FTP日志、HTTP日志以及E-mail日志。 | | 在DNS查询日志中,显示网络中DNS域名查询情况,包括查询的时间、查询的客户端、服务器端、查询的域名,查询的状态以及查询的分析结果等。 | | 在邮件信息中,每条日志均表示用户通过SMTP/POP3协议成功进行的邮件收发操作,对于每条日志信息,可以捕获并统计出其对应客户端地址、服务端地址、邮件发送者及其邮件地址、邮件接收者及其邮件地址、邮件抄送者、邮件客户端软件、邮件内容的大小、邮件是否携带附件、以及这条日志对应操作的精确时间。 | | 在FTP传输中,每条日志均表示用户从FTP服务器上传/下载一个文件的操作。对于每条日志信息,可以捕获并统计出其对应客户端地址、服务器端地址、帐号信息、操作类型(上传或下载)、传输模式(主动或被动)、传输的总字节数和总包数等信息。 | | 在HTTP请求日志中,每条日志均表示由用户发起的一个HTTP请求,对于日志信息,系统可以捕获并统计出其对应的客户端地址、服务端地址、请求网址、请求方法、服务器响应、服务器返回的状态码、以及这条日志所持续的时间等信息。 | | SSL证书日志中,可详细统计提取的SSL证书的详细日志信息。 | | VoIP信令事件日志是以流水帐的形式记录VoIP呼叫详细的过程,一个信令事件就是一条日志信息。 | | VoIP呼叫日志是把一次VoIP呼叫作为一条日志进行记录。 |

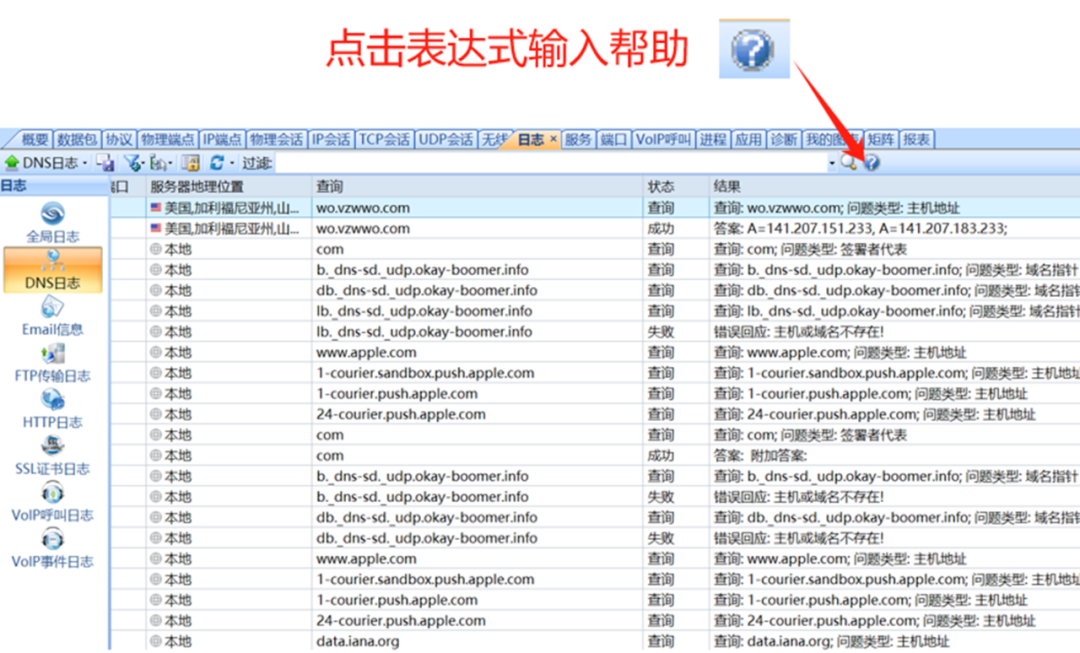

(1)在端点视图中,所有的规则语句都是以“log”开头(即规则语句的数据源固定为log),如图中绿色部分(为方便用户记忆,版本15.0.2以上,数据源部分可以省去不写); (2) “.”后面为字段数据源(IP端点视图中的统计参数),也是最关键的部分,指明需要过滤哪一种端点统计参数,如图中金黄色部分; (3) 第二个“.”后是成员函数(成员函数是非必须的),如图中蓝色部分;不同的日志视图,字段数据源也不同,可以根据各视图中DPI输入框旁的问号按钮进行查看,以DNS日志视图举例如下:

直接进行点选想过滤的统计字段就行,每一个数据源字段都对应着日志视图中统计栏的一项指标:从上图中可以看到:log“.”后面的字段数据源其实就是日志视图中统计指标的英文名。在选择好具体的指标数据源后,就可以指定关系运算符进行赋值或运算,也可以在后面跟成员函数(如find()函数)。举例如下:每一种日志视图的数据源字段都不同,此处就不再一一挪列,留给读者自己去查看。例1:在日志视图中过滤出涉及“dropbox”域名的访问记录分析说明:某用户疑似访问了诱导进行浏览器升级的钓鱼网站,在后期进行溯源分析时,通过调研了解到,如果恶意样本运行,会链接“dropbox”域名。我们根据这个线索,可以在DNS日志中去进行过滤,验证用户是否有访问这个恶意域名。过滤语句:log.summary.find('dropbox')过滤出5条相关DNS记录,验证了主机确实有访问此恶意域名的记录。后续,我们可以根据DNS日志的时间点,在数据包视图等,按照安全事件时间线去查看访问恶意域名前有哪些网络行为,访问恶意域名后有哪些网络行为,一步步还原出这次安全事件的完整攻击链。(此处仅为场景化介绍DPI过滤器在DNS日志视图的运用。关于DNS协议,官网培训页面有相关协议讲解,可移步官网进行学习。流量侧攻击链还原方法,是比较复杂的流量分析技术,需系统学习,建议参加CSNA-E安全方向培训)例2:在日志视图中过滤出:A记录解析为162.125.6.2的CNAME记录。分析说明:A记录用于将“域名”映射到相应的“IPv4地址”;而CNAME记录用于将一个“域名别名”指向另一个“真实(规范)的域名”,使得多个域名可以共享同一IP地址,CNAME记录在CDN技术中广泛使用。(科来官网培训页面有对DNS协议讲解,此处不赘述)。log.summary.find('CNAME') &&

log.summary.find('A=162.125.6.2')从过滤出的DNS日志中看到,满足条件的CNAME为edge-misc.dropbox-dns.com例3:在日志视图中找出email中带有附件的email信息日志(1)在日志视图中,“Email信息”包含了SMTP、POP3或IMAP4等和邮件相关的邮件日志(需要说明的是,如果只是访问25、110这种端口,但并未成功建立三次握手,日志是不记录的)。

(2)Email日志信息中专门有“附件”信息一栏,这里过滤条件判断的逻辑比较特殊,因为日志只是一种文本记录,不能像数据包判断payload中有没有某个特征一样,直接在原始数据包中去找。因此此处用附件的名字长度是否大于0来作为过滤条件。过滤语句:log.attachment.length()>0更进一步,如果我们想找出附件中有没有“exe”文件,可使用过滤条件:log.attachment.find(‘exe’)。但并不是推荐这样做过滤,如果exe文件放在压缩文件中,就无法达到想要的结果。例4:在日志视图中过滤出所有FTP中传输图片的日志分析说明:在日志视图中选择FTP传输日志,在“文件”列中记录了所有FTP传输的文件名字。要过滤出包含图片传输的FTP日志,我们可以借助正则表达式,过滤出常见的图片文件,如:jpg、jpeg、png、gif、bmp等,此处仅作展示,有更多图片格式可以自行添加。过滤语句:log.ftpfile.find(/(?i)(jpg|jpeg|png|gif|bmp)/)分析说明:“自颁发证书”是指证书的颁发者和主体是同一个实体。这种证书通常由实体自己给自己颁发,不需要通过第三方认证机构。很多独立软件开发者、小型企业及测试环境会用到自颁发证书,某些恶意软件(木马、勒索等)因无法申请到合法证书,为较好的伪装自己,也会使用自颁发证书。因此,我们可以把自颁发证书先过滤出来,再去发现有异常的SSL证书日志。过滤语句:log.subject = log.issuer再在过滤结果中做进一步研判(可从流量中还原出SSL证书,此处对分析过程及证书还原方法不再深入),发现有异常的自制证书:例6:在日志视图中过滤出HTTP请求方式为“POST”,且ULR包含“jsp”或“jspx”,并且传输内容大于10K的HTTP日志分析说明:在网络攻防中,常常遇到攻击者上传webshell至服务器,然后进行非法操作的场景。在应急响应时,找到webshell上传点是很重要的一步。我们可以通过结合上传动作“POST”,上传文件类别“jsp/jspx”(具体以用户环境为准,也可能是php、asp等),webshell文件大小(这里演示设置为大于10K(因为后期通过webshell通信也会产生符合前面2个条件的日志,因此找上传的日志我们把上传数据大小作为过滤条件之一)),状态码(根据用户环境设定,一般上传成功回复200)等条件。过滤语句:log.method = 'POST' &&

log.url.find(/(?i)(jsp|jspx)/) && log.clientcontentlength > 10k &&

log.statuscode = '200'例7:在日志视图中过滤出VoIP事件日志,呼叫ID为00000000-0000-00e0-8001-bc239b5ab806,方法包含“H.323”的日志。过滤语句:log.callid='00000000-0000-00e0-8001-bc239b5ab806' and log.summary.find('H.323')本文介绍了科来DPI在日志视图中的应用,至此大家已经掌握了DPI在CSNAS各种主要视图中显示过滤器的应用!下篇文章,我们会总结性介绍科来CSNAS过滤系统,并说明分析过滤器、存储过滤器、显示过滤器的关系及区别,针对会话过滤的会话筛选器等,敬请期待!

|