本帖最后由 心翼 于 2009-12-4 13:59 编辑

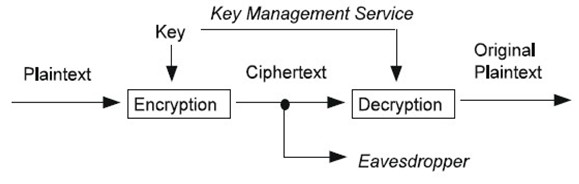

偷听是802.11及其它无线协议所面临的一个熟悉的问题。1999年9月IEEE 802.11(Clause 8.2)为此定义了WEP--Wired Equivalent Privacy加密技术。有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。有线的物理结构对其有所保护,比如绑定端口,部分或全部网络埋在建筑物里面也可以防止未授权的访问。WEP的初衷是想为802.11提供和有线天生物理上相同的可靠保证。所以WEP的名字才叫Wired Equivalent Privacy,不过后来证明理想和现实总是有距离的。

经由无线电波的WLAN没有同样的物理结构,因此容易受到攻击、干扰。WEP的目标就是通过对无线电波里的数据加密提供安全性,如同端-端发送一样。 WEP特性里使用了rsa数据安全性公司开发的rc4 ping算法。

Plaintext: 明文

Ciphertext:密文

两个station分别负责加密解密,这样Eacesdropper(偷听者)就看不到明文了

KeyWEP是一种对称加密(加密和解密的过程都用同一个Key).

Key用40位或者104位长度,如果无线微端口驱动支持支持Extensible Station (ExtSTA) mode,WEP Key可以支持比104更长的。

802.11 的station可以选择用下面两种Key

l

Default KeysStation在接收到广播和多播的报文时总是用default keys来进行加密解密操作。在没有key mapping的情况下也会用default keys。Station必须提供一个default key table并至少支持4个key。如果无线微端口驱动支持Extensible Station (ExtSTA) mode,那可以支持4个或者更多的default keys。

l

Key-Mapping KeysStation也有一个key-mapping key table,以MAC地址为序号存了至少32 个key。如果是接收到的包,就用transmitter’s MAC address (TA)来找key,如果是要发送的包就用receiver’s MAC address (RA)来找key. 如果无线微端口驱动支持Extensible Station (ExtSTA) mode,那可以支持32个或者更多的key-mapping key。

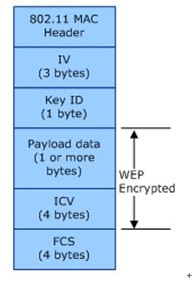

结构

l

Initialization Vector (IV)一个24位的值,用来和选择好的key一起生成rc4算法所需要的key。

l

Key Identifier (ID)用来在default key table中检索key的序号,如果有key-mapping key就忽略这个值

l

Payload DataMSDU中所承载的数据

l

Integrity Check Value (ICV)未加密的payload data的效验和

|