本帖最后由 徐徐渐进 于 2010-3-29 10:25 编辑

TFN2K(Tribe Flood Network 2000)做为流行的DDOS攻击工具,它能提供多种拒绝服务攻击方式。TFN2K在进行攻击时,会发送成千上万的数据包(通常这些数据包的源地址通常是伪造或代理机IP),而网络嗅探技术可以将这些数包捕获下来分析,通过这些数据包能给我们什么提示呢?这里以国内常见的几款分析软件(科来网络分析系统\omnipeek\sniffer\wireshark)进行分析,分别来看看:

一、抓取数据包

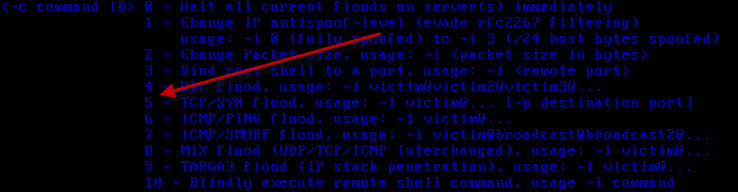

1.运行tfn2k,先来看看它能提供哪些攻击方式,真不错,常见的TCP FLOOD,ICMP SMURF FLOOD,UDP FLOOD等都有;如下图:

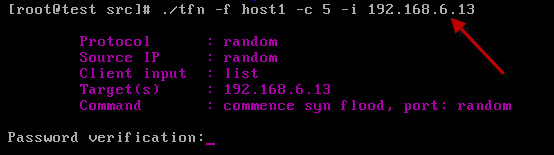

2.我们选择TCP SYN FLOOD攻击;如下图:

3.输入相应的密码,出现下面的提示就表示攻击开始了;如下图:

4.打开科来网络分析系统捕包1分钟后停止,并将数据包保存为cap格式(方便其它软件分析),顺便提下,攻击效果很明显,192.168.6.13这台机器在5分钟后反应迟钝,8分钟时移动鼠标都很困难,所以用这个干坏事还是相当不错的,呵呵;

二、数据包分析

由于这是一个具有明显攻特征的数据包,通过数据包的收发、矩阵、解码等分析可以快速的分析出来,但如果面对海量的数据,怎样才能做到快速定位分析呢?协议分析软件是否会有相应的提示呢?我们依次用这几款软件打开数据包来分析:

科来网络分析系统6.9分析

1.专家诊断无任何提示;

2.TCP头部解码无任何提示;

Sniffer4.9分析

1.专家诊断无任何提示;

2.TCP头部解码无任何提示;

Omnipeek6.0分析

1.专家诊断无任何提示;

2.TCP头部解码无任何提示;

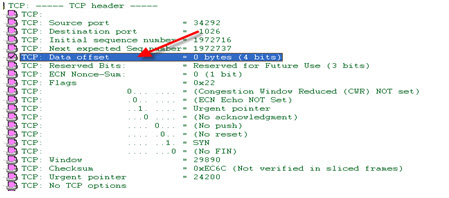

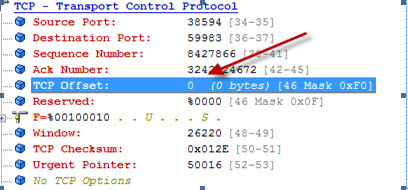

wireshark分析

1.专家诊断无任何提示;

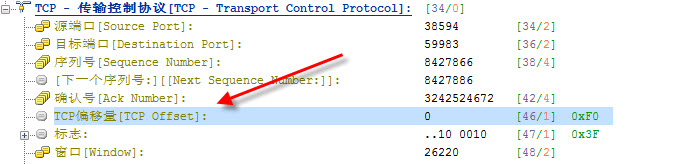

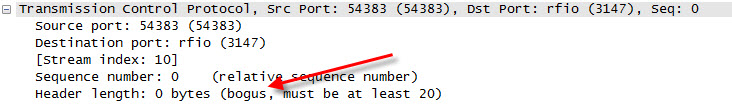

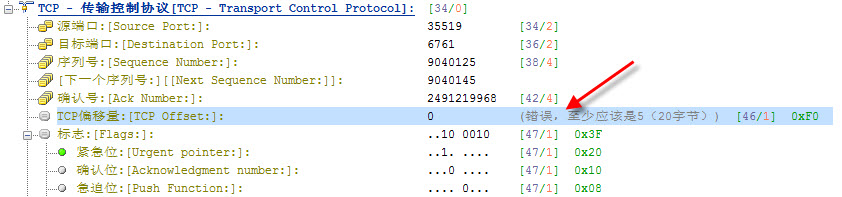

2.TCP头部解码有提示:

看来,目前国内主流的协议分析软件都不能对基于TFN2K发起的TCP SYN Flood进行较直观的提示,当客户将这一问题反应后,科来软件很快在最新的2010产品中加入相应的专家诊断和解码提示,极大的方便了类似故障的分析和查找。

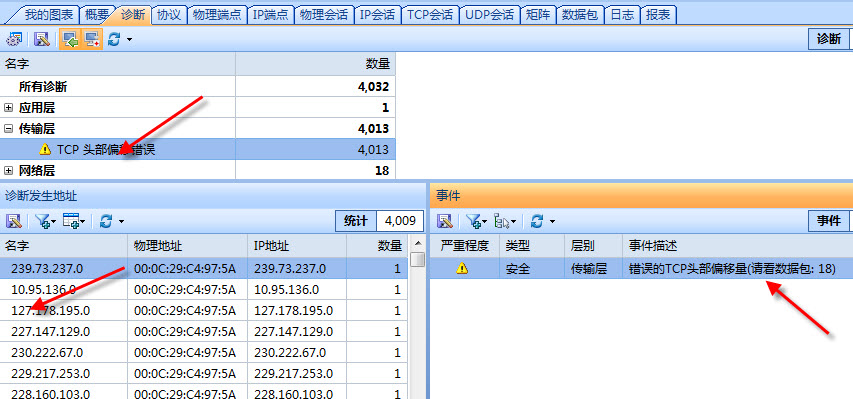

科来网络分析系统2010分析

1.专家诊断提示TCP头部偏移量错误:

2.直接点开关联的数据包查看TCP头部:

附件为数据包文件和PDF文档。

TCP FLOOD.rar

(2.34 MB, 下载次数: 773)

TCP FLOOD.rar

(2.34 MB, 下载次数: 773)

TCP SYN Flood分析.pdf

(393.64 KB, 下载次数: 760)

TCP SYN Flood分析.pdf

(393.64 KB, 下载次数: 760)

tfn2k.zip

(36.95 KB, 下载次数: 452)

tfn2k.zip

(36.95 KB, 下载次数: 452)

CSNA 徐徐渐进

|