|

|

CheckPoint NG with AI(R55) 防火墙安装步骤

(internet gateway 防火墙模块和管理模块安装在同一台网关机上)

如何安装配置checkpoint R55防火墙:

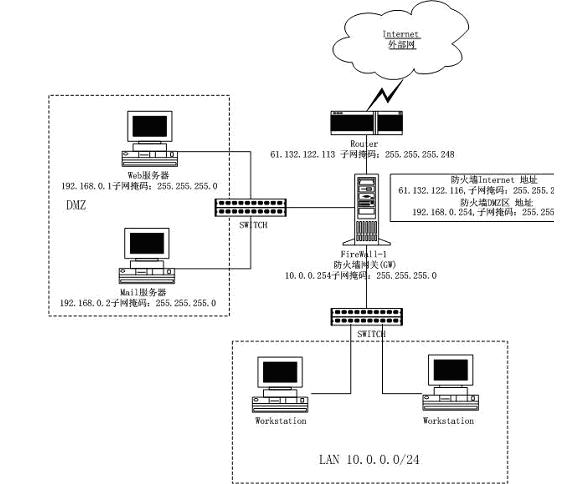

第一:了解整个网络的拓扑结构,包括:路由器内部口的ip地址,防火墙的Internet Ip地址和网络掩码,防火墙的内网Ip地址,防火墙DMZ区IP地址,Webserver的内网ip地址,webServer的Internet Ip地址,mailServer的内网Ip地址,mailServer的Internet Ip地址,内部LAN的网络地址。需要注意:防火墙的主机安装三个网卡,一个网卡接路由器,一个接DMZ区,一个网卡接内网的交换机。Webserver和MailServer的网关指向防火墙的DMZ区网卡地址192.168.0.254,LAN中的工作站的网关指向防火墙的内网卡地址10.0.0.254。

如图1:

在安装防火墙前要确认webserver在没有防火墙的情况下已经可以从互联网上访问到,保证通往外网的线路是通的。

第二:安装防火墙主机操作系统(这里以windows 2000 server为例):

1.将防火墙主机中增加网卡,这样,该主机有三块网卡

2.安装windows 2000 server(中英文都可),建议打上sp2的补丁

3.安装三个网卡的驱动程序,协议只需安装tcp/ip协议

4. 配置ip地址,

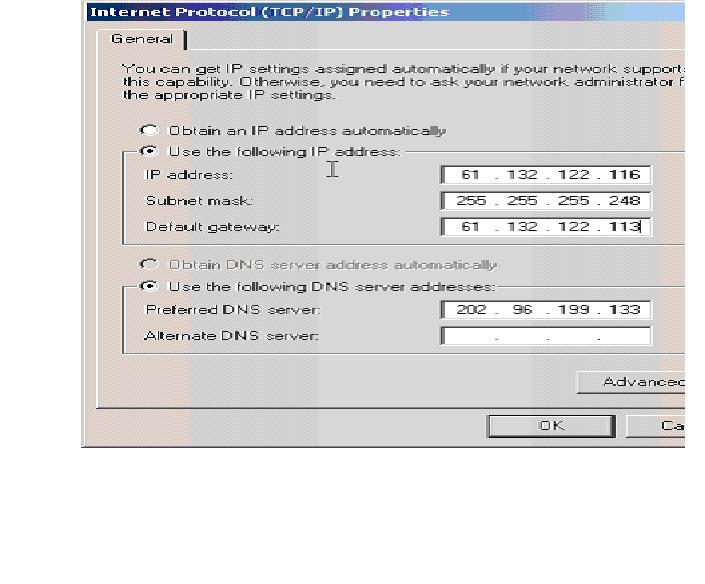

如图2:

防火墙外网卡:

(防火墙外网卡的地址,该ip address 61.132.122.116和subnet mask 255.255.255.248应该由客户或电信部门提供,应该和路由器在一个网段上,default gateway指向路由器内部口的ip地址:61.132.122.113)

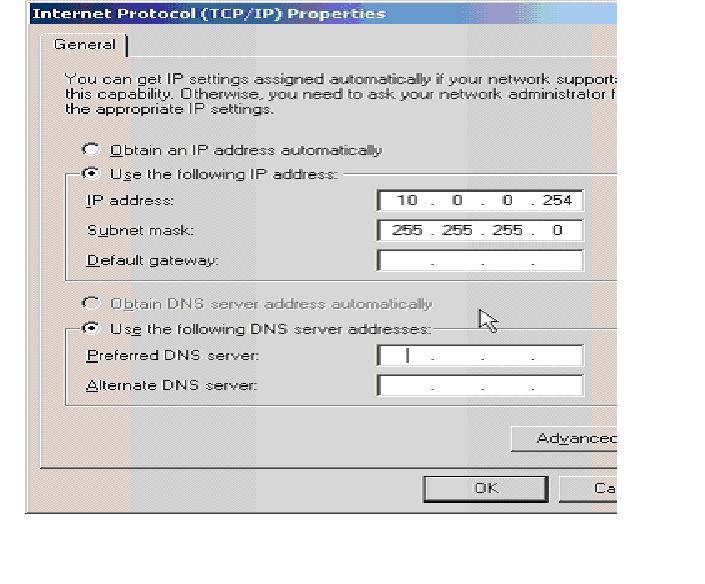

防火墙内网卡:(不要设网关)

如图3

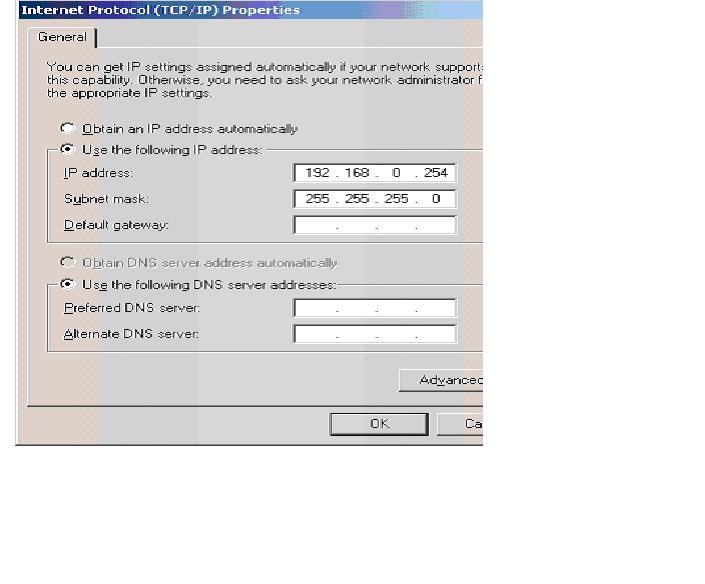

如图4

(防火墙内网卡的ip地址,防火墙在内部网的ip是:10.0.0.254 ,subnet mask是:255.255.255.0 ,网关不设定,应为防火墙此时自身就是内部网络的网关)

防火墙DMZ区网卡:(不要设网关)

(防火墙DMZ网卡的ip地址,防火墙在内部网的ip是:192.168.0.254 ,subnet mask是:255.255.255.0 ,网关不设定,应为防火墙此时自身就是DMZ网络的网关)

5. 开启防火墙网关的路由转发功能

开启该功能可以采用windows2000中的管理工具中的“路由和远程访问”工具开启,但根据我们多次安装实施经验,我们建议您按照下面的方法开启该功能:

在开始菜单中的“运行”中,输入“regedit”打开注册表,转到 HKEY_LOCAL_MACHINE\SYSTEM\CurrentContralSet\Services\Tcpip\Parameters项,将IPEnableRouter值设为1,重新启动机器。

修改成功后,在ms-dos窗口中输入ipconfig /all的命令可以看见

Windows 2000 IP Configuration

Host Name . . . . . . . . . : firewall

DNS Servers . . . . . . . . :

Node Type . . . . . . . . . : Broadcast

NetBIOS Scope ID. . . . . . :

IP Routing Enabled. . . . . : Yes

WINS Proxy Enabled. . . . . : No

NetBIOS Resolution Uses DNS : No

此时,可以测试一下,在防火墙上ping 61.132.122.116 (防火墙外网卡地址)可以ping 通,ping 10.0.0.254(防火墙内网卡地址)可以ping 通,ping 61.132.122.113 (路由器地址)可以ping通,ping 192.168.0.1 (Web Server的内网地址)可以ping通,ping 61.132.122.118 (Web Server的Intenet地址)不能ping通

在LAN中的workstation上,ping 10.0.0.254(防火墙内网卡) 可以ping通,ping 61.132.122.113(路由器地址),可以ping通,说明防火墙ipforwording以开启。Ping 192.168.0.1(Web Server的内网地址) 可以ping通。

第三:安装防火墙check point firewall-1,按照如下步骤,如果没有特别指明,采用缺省设置

将checkpoint R55光盘放入到光驱中,自动运行;

选择Check Point Enterprise/Pro企业版

选择New Installation全新安装

基于Check Point的三层架构,我们选择安装最基本的三个组件:

VPN-1 Pro、SmartCenter、SmartConsole

选择独立安装模式

这里显示刚刚选择安装的组件。

下面就开始安装了。

首先安装最基本也是最重要的模块:SVN Foundation

接下来是VPN-1 Pro模块,要选择安装的目录,默认是C:\winnt\fw1\R55

接下来是SmartCenter模块

SmartConsole模块,默认目录是:C:\Program Files\CheckPoint\SmartConsole\R55

在这里选择SmartConsole的组件,之后就可以安装了!

增加防火墙License,

(该License于ip地址是绑定的,如果测试安装,使用测试的license,可以向代理商要,也可以从checkpoint.com上申请)

我们使用的是测试License,从记事本上复制好后,点击上图的Paste License即可顺利添加License,

下一步点击Add,增加防火墙管理员用户和口令,可以根据需要制定权限。

下一步,添加GUI用户,输入any或*.*.*.*,下一步,

输入随机字符,直到安装程序告诉你完成为止

(产生密码种子,以保证内部防火墙控制信息进行加密通讯)。

下一步,

初始化内部CA(内部安全通讯是通过内部CA机构颁发数字证书的方式实现)输入唯一标识名,单击下一步,

输出管理服务器的指纹(fingerprint)

当防火墙管理员第一次使用GUI连接到管理服务器(management server),屏幕会显示该管理服务器的fingerprint,

如果该fingerprint和你输出的一样,表示该管理服务器为合法的管理服务器,管理员可以信任的登陆。

按照防火墙的提示,重新启动主机

第四:配置防火墙

登录防火墙

在开始菜单中选择SmartDashboard,

输入管理员名称和口令,以及管理服务器的ip地址或主机名

定义网络对象

防火墙对象

防火墙安装完后会自动产生本地防火墙对象,双击进行编辑

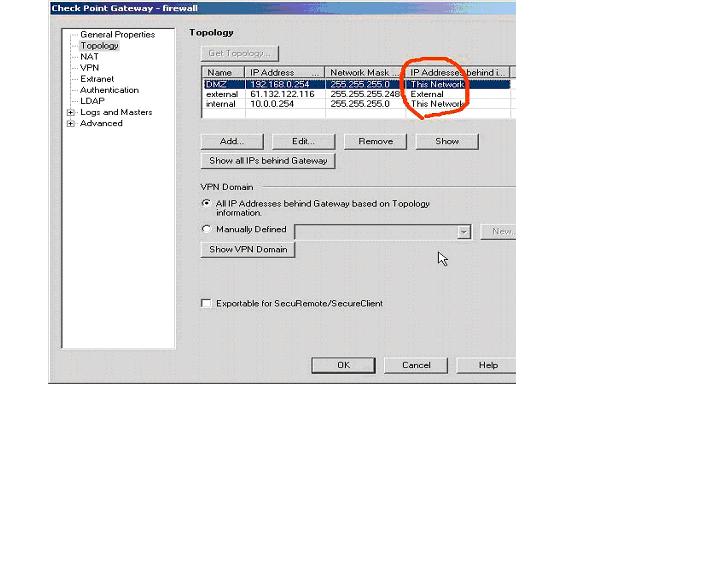

选择topology

可以通过get topology来得到网卡信息,也可以通过add手动添加,得到网卡信息后还必须定义anti-spoofing。

双击外网卡external

选择topology,选择external(leads out to the internet),ok确定

定义内网卡

选择internal(leads to the local network), Network defined……

定义DMZ网卡同上

最终得到如下显示:

如图5

防火墙定义完成

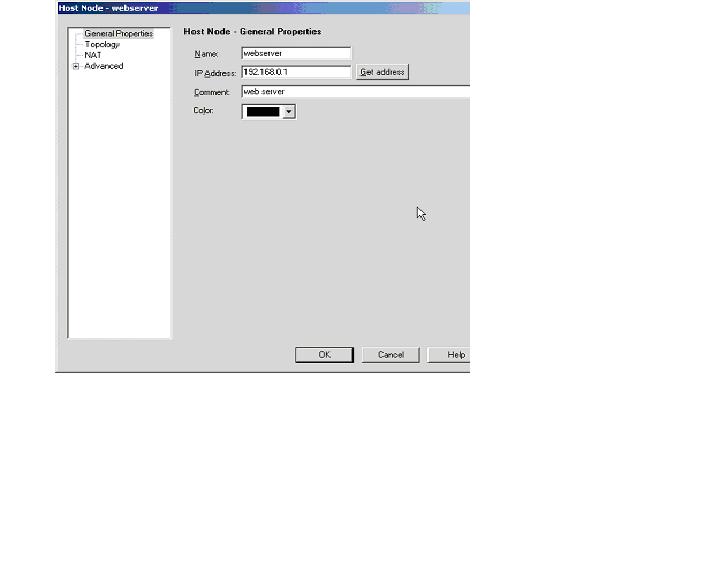

定义web服务器

点new node>host ,增加web服务器,

如图6:

定义邮件服务器,同上

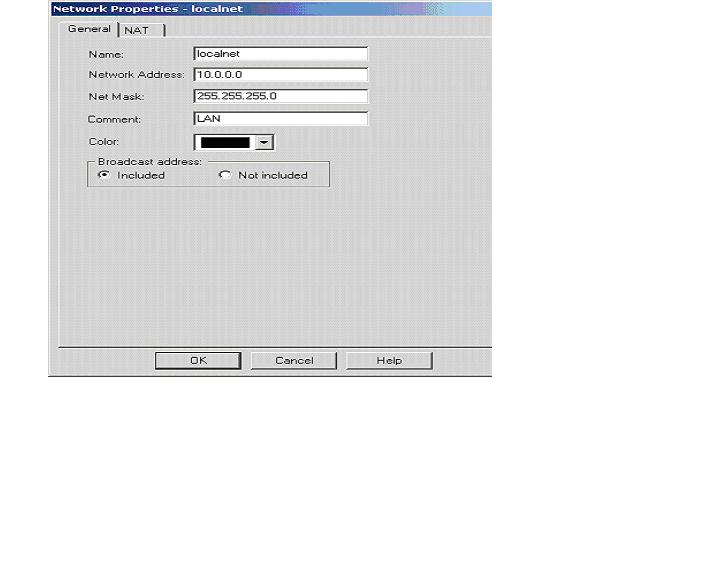

定义本地网段

新建一个network,如下图7

添加策略

NAT策略

Hide nat

如果要实现内部网络workstation可以共享internet连接,我们通过hide NAT将所有workstation的私有地址翻译成防火墙外网卡地址实现共享上网,

步骤如下:

双击刚才定义的localnet网络对象,

添加成功后,在nat的规则中会自动产生两条规则

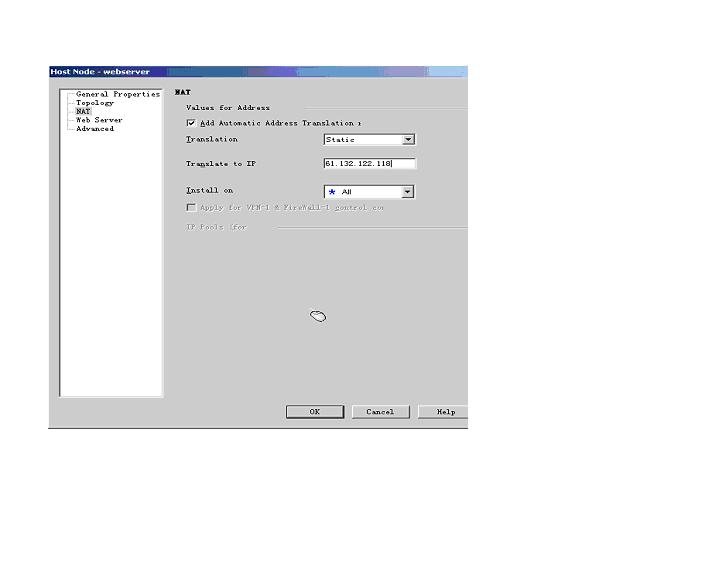

static nat

要实现外部internet用户能够访问DMZ区中的公共服务器,必须使用static nat来做地址映射。过程如下:

webserver static nat,双击webserver的网络对象,选择nat

如图8

选择static模式,输入对外公布的webserver的公网地址61.132.122.118

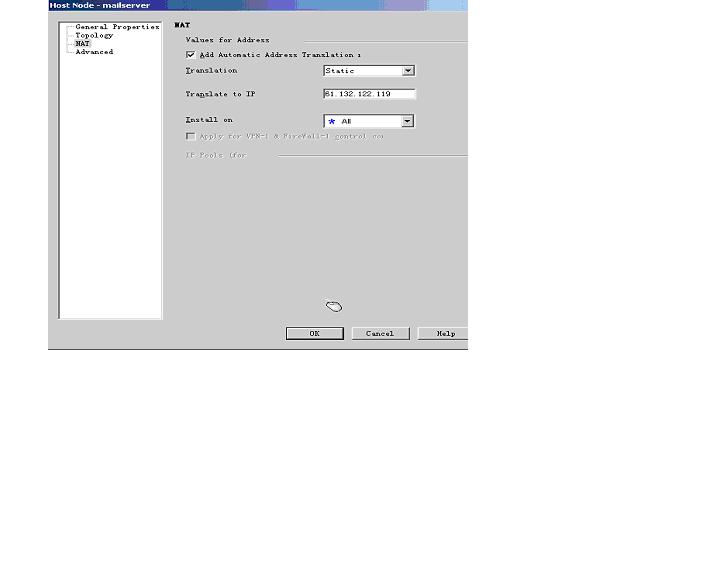

mailserver static nat,双击mailserver的网络对象,选择nat

如图9

选择static模式,输入对外公布的webserver的公网地址61.132.122.119

同样,定义完static nat后,在nat的规则库中也会自动生成两条nat的策略。

添加访问规则

创建规则如下

提高防火墙性能,屏蔽广播包

隐藏你的防火墙

允许内部网络workstation访问internet,你可以根据需求在限定更小的范围

允许所有的用户使用mailserver收发email

允许mailserver将邮件转发到其他的邮件服务器

允许所有的用户访问web服务器

拒绝所有上述规则以外的访问请求

创建规则时,大家应该注意规则应尽量简单清楚,尽量把访问量大的规则放置在靠前的位置。选择关键的规则作日志,不一定每一条规则都要进行日志记录,否则可能影响到防火墙的性能。

策略在创建完成后,只有install policy完成后才能生效。

第七:测试

 从外部公网上用浏览器访问61.132.122.118(WebServer)应该可以访问到

 从外部公网上用foxmail访问61.132.122.119(mailServer)应该可以访问到

 用天行端口扫描软件扫描61.132.122.118(WebServer),只有80端口

 用“天行”端口扫描软件扫描61.132.122.119(MailServer),只有25和110端口

 任何访问61.132.122.116(FireWall)都访问不了

到此,可以说防火墙安装到位了。

全文结束!

[ 本帖最后由 garnett_wu 于 2006-7-1 21:16 编辑 ] |

|