本帖最后由 cczb1 于 2013-5-7 15:42 编辑

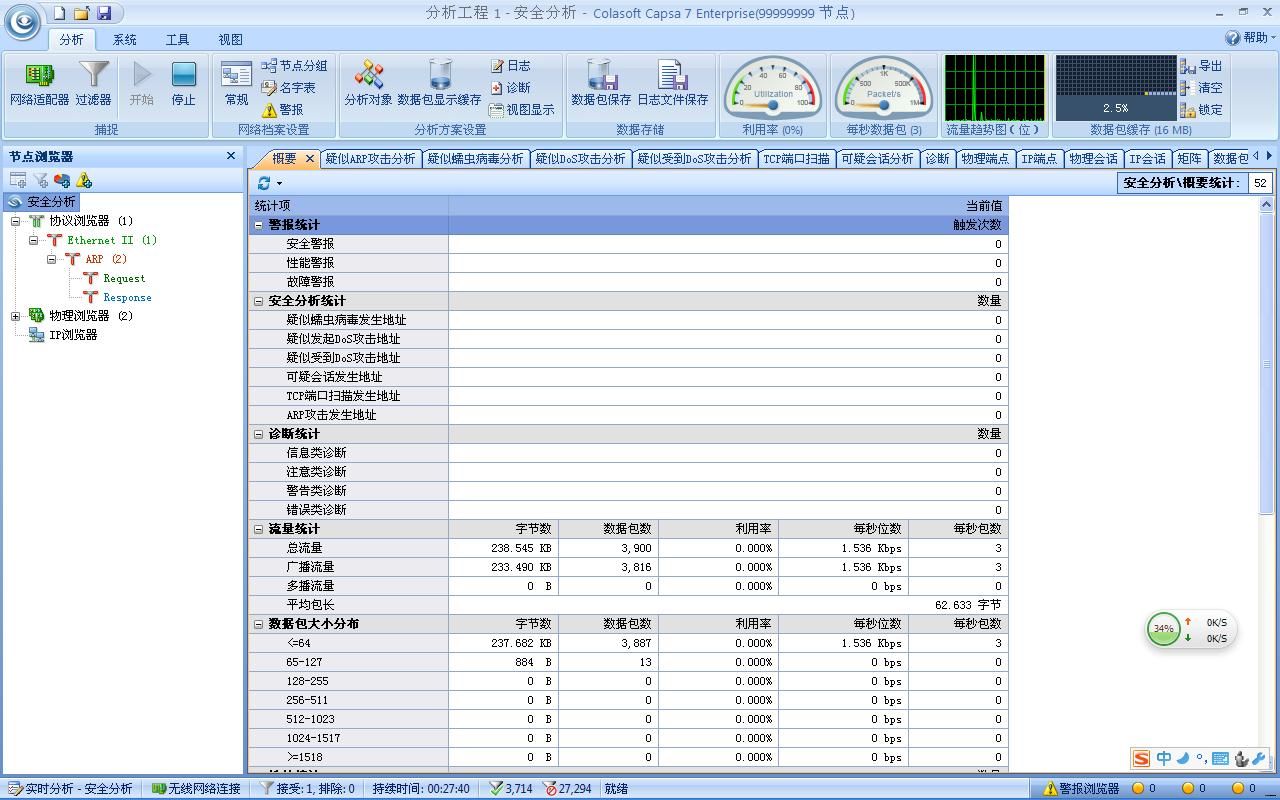

[科莱分析的数据项)

[科莱分析的数据项)

我在接入局域网络时候总是先报一下ARP攻击(360防火墙)。

做了以下分析没找到问题:

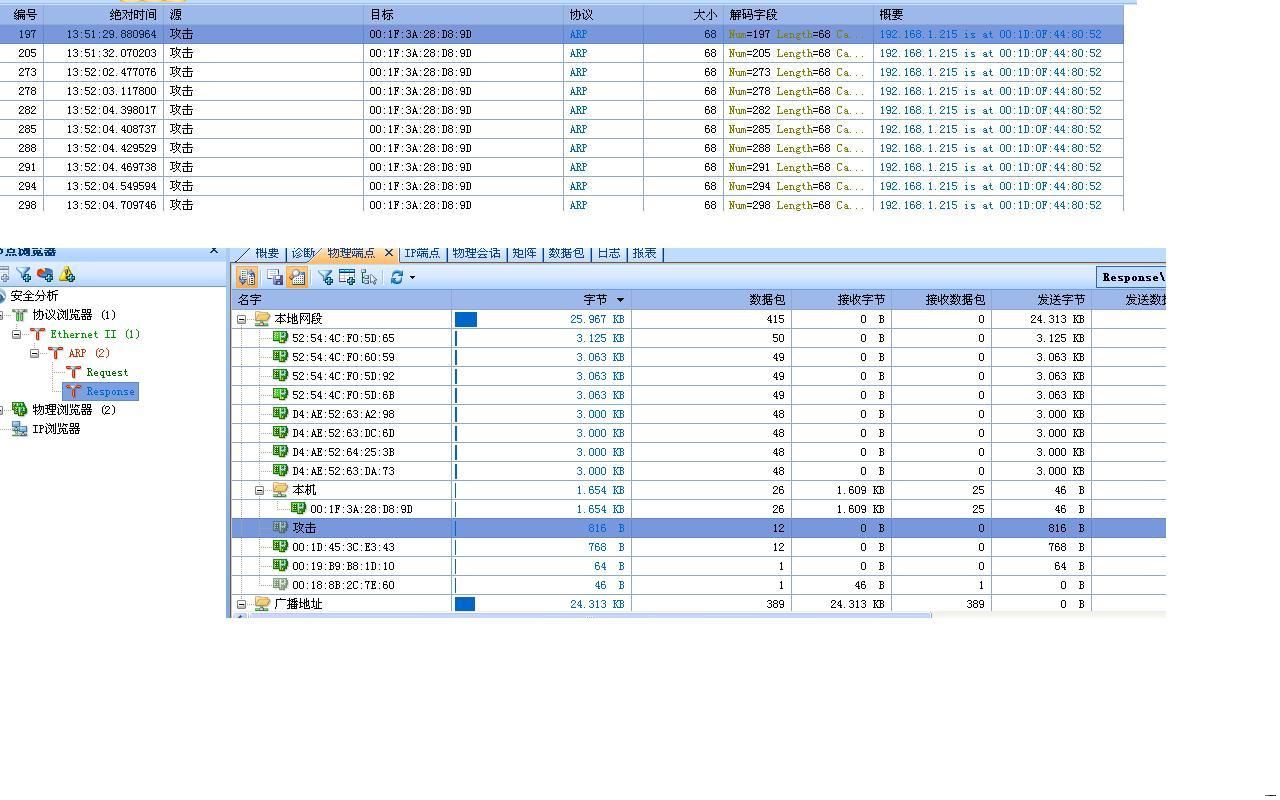

1.在核心交换上镜像所有数据包到端口,抓包发现有数据包宣称 192.168.1.215 is at 00:1D:0F:44:80:52(真实的网关1.215的MAC不是这个)。但是这个攻击MAC在和核心交换的ARP表里没有。

2.用360防火墙,每次链接进入网络必报着个MAC攻击,追踪结果是核心交换在攻击。

3.用科莱分析,没发现有ARP攻击,但是也能在链接进入网络时候收到这个ARP数据包,且科莱分析这个攻击的MAC也是核心交换的网关MAC,

攻击源这个MAC在网络中不存在,估计是伪装的,但是怎么查出来是那个地址 发出来的呢? |