|

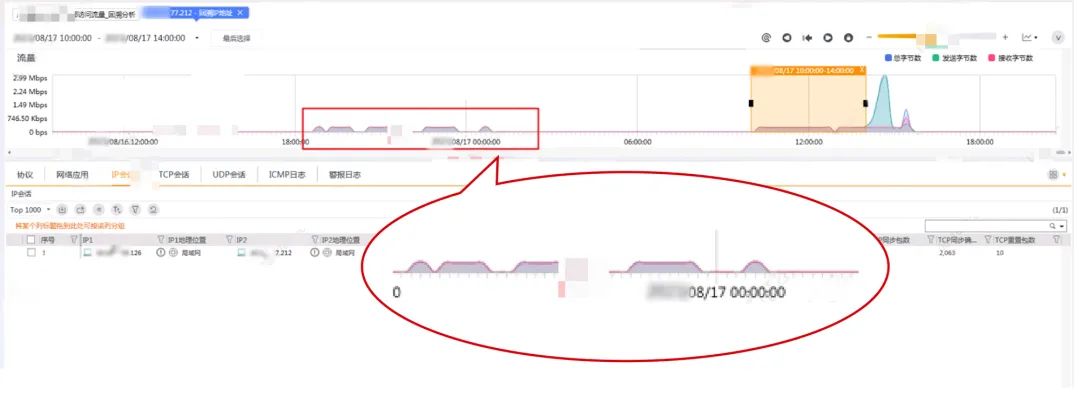

攻防演练过程中,攻击方手握大量0day漏洞资源,利用防守方对漏洞未知的信息差进行攻击。这类攻击往往具备更高的成功率,因为安全监测和防御机制不会针对未知的威胁模式进行过滤和报警。又因为难以感知,导致反应滞后,延误响应;限于数据、信息等资源限制,一时无法分析潜在漏洞,尤其是隐蔽在复杂软件中的问题。基于对网络流量的全面持续监控,建立正常网络行为的基准模型,对偏离此模型的行为进行告警,实时分析全流量数据亦能即时识别出异常行为。对数据包进行深入解析,提取元数据和载荷信息,能够识别加密流量、C&C通信等复杂攻击手法。全流量数据可提供详细的上下文信息,支持快速而精准的响应决策,如隔离受影响的系统或应用安全规则;通过对数据包的检查与分析,寻找未知的恶意负载或异常通信行为,在0day漏洞未被利用或影响扩散之前,发现潜在风险。科来通过机器学习与AI技术,能够从海量全流量数据中自动学习并识别出复杂、可疑的模式,通过大数据深度挖掘,提取更多信息价值,帮助用户预测和预防攻击;同时,结合其他防御系统,形成多层次的安全策略。某关基单位用户在分析流量时发现所使用的某数据分析系统受到外部地址攻击,怀疑该系统存在漏洞被利用。由于检测规则和补丁尚未发布,为防止攻击在内部系统间出现横移,需进一步对事件扩线追踪,并查找攻击路径。综合多方线索,得知外网地址、被攻击访问的URI、容器应用前端负载IP等信息,并回查8月16号0点至8月17号14点的HTTP访问记录和与该系统交互的全部原始数据包。

根据相关系统的漏洞信息,使用URL关键字channel作为过滤条件,对8月16 日和17日全量的数据包进行过滤,通过HTTP协议返回值“200”可以得知攻击者在8月16日18:45已成功上传webshell。

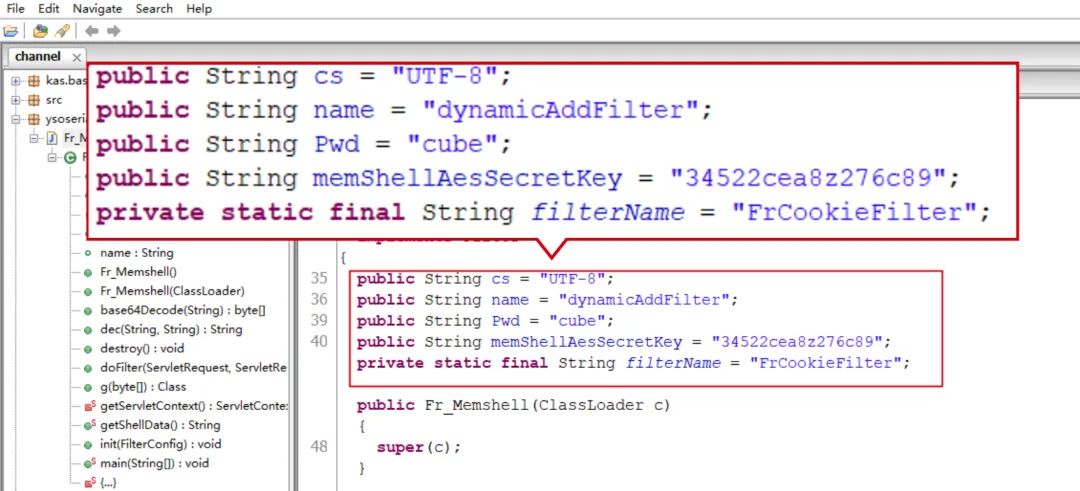

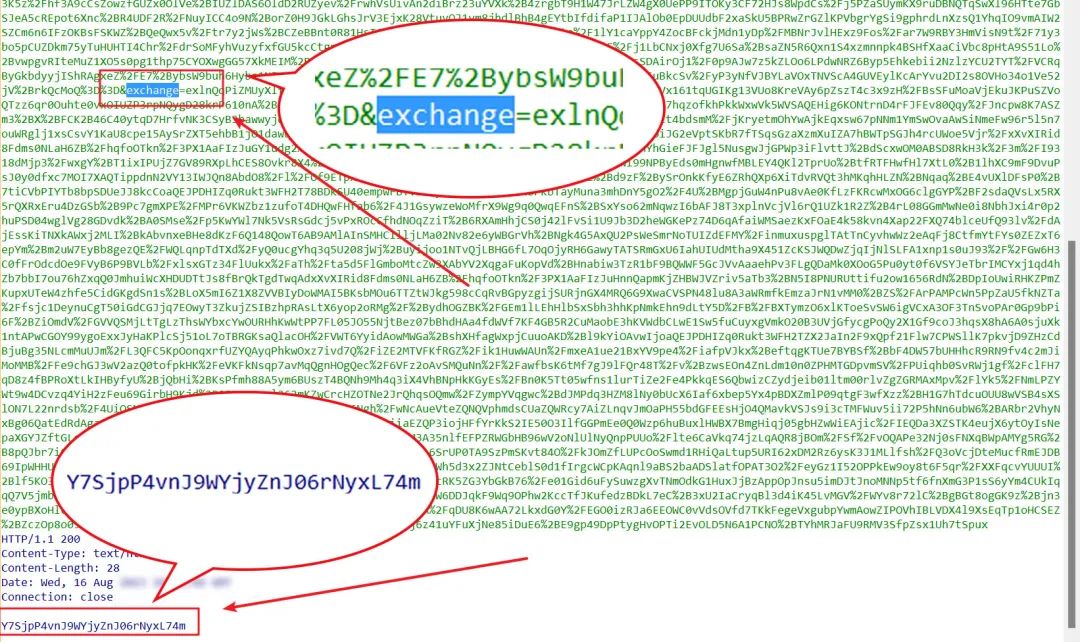

成功解码攻击者通过POST请求上传的内存马文件,该文件中包含WebShell通信加密密钥。

根据提取到的密钥和加密方法,对流量进行解密,能够看到攻击者执行了ip addr、uname –a、whoami及查看数据配置文件等操作。

通过科来全流量分析技术提取了内存马通信加密方式,获得了攻击者的WebShell通信加密密钥,解密后确定了攻击者执行的一系列操作,通过回查未发现其他恶意流量,没有造成进一步影响。提供对潜在0day攻击的预警,使得防守方有更多响应时间;精细化分析,能够降低误报漏报率,让威胁不会被忽视。实时分析能力支持防守方快速识别攻击,缩短从检测到响应的时间,将0day攻击的损害尽可能的降到最低;更详尽的数据支撑能够让防守方及时准确做出决策。

通过准确识别威胁,可以更高效地分配资源,持续的流量和行为分析有助于改进安全策略,增强整体防御能力。同时,获取更多关于已知或未知0day漏洞攻击的威胁情报,有助于加强安全策略和防御机制的制定。

|