|

系统安全:故障分析-浏览器劫持

一、故障现象:

一客户机上网的时候会自动跳到其它网页上(比如:本例中就是上www.360.cn最后跳到一个什么优化大师之类的网站,*不是优化大师的官网),主页可以修改,修改后再次使用IE浏览器又会被改回原样。

二、故障分析:

其实这类故障不用分析,大家都知道是由病毒或木马引起的,杀完毒就可以了,怎么杀我就不复述了,各有各的方法。

既然大家都知道是由木马或病毒引起的,那大家知道为什么木马会引起这种故障呢?原理是什么呢?下面就来具体分析该故障的原因和原理。

三、故障原理:

1、常逛CSNA论坛的应该知道有个叫TCP劫持的,具体可在论坛搜索相关信息,这类劫持也可以实现这种故障现象,但是这里不讨论这个,很简单,这一般是流氓ISP所为,普通人很难做到,而流氓ISP制造这种现象有一特点,就是第一次会自动跳转到其它网页,这些网页一般是带有广告性质的,而其后再打开都是正常的,而且一般都是针对家庭ADSL用户的。当然,你要是觉得被一高级黑客攻击了,那我要说的是:“天亮了”。所以这里不讨论这个,但是我建议大家还是要了解这方面的知识。

2、造成这种现象的还有一种情况,叫做浏览器劫持。浏览器劫持:浏览器劫持是一种恶意程序,通过浏览器插件、BHO(浏览器辅助对象)、Winsock LSP等形式对用户的浏览器进行篡改,使用户的浏览器配置不正常,被强行引导到商业网站或带有病毒、木马程序的网站。一般来说,浏览器劫持可以分为以下几大类实现:

1)恶意程序通过修改HOSTS文件,该文件位于Windows目录下的System32\Drivers\Etc目录中。通过修改该文件可以使用户访问某网站时跳转到其它网站。我们可以做个小测试,用记事本打开hosts文件,在里面输入222.73.10.102 www.google.cn,如下图:

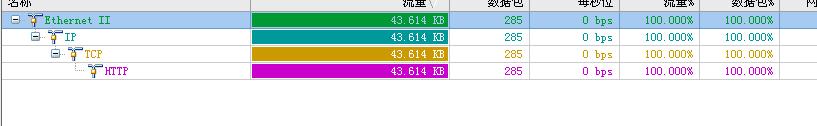

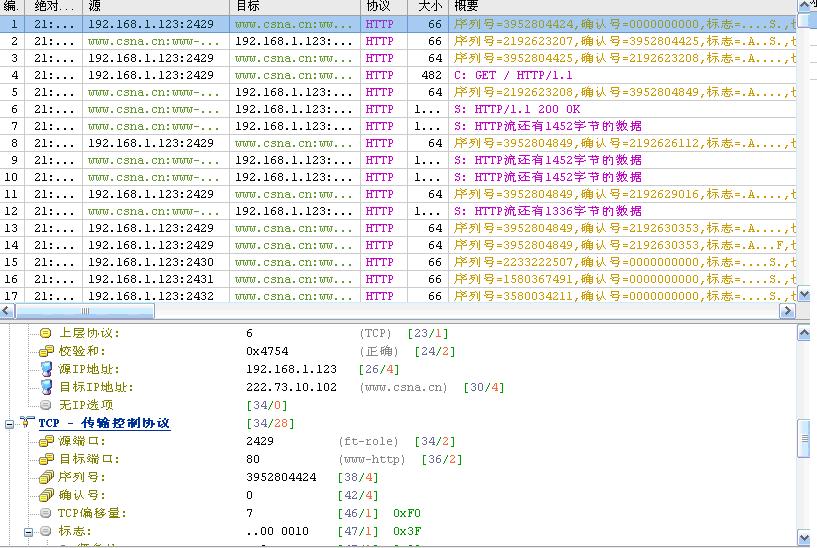

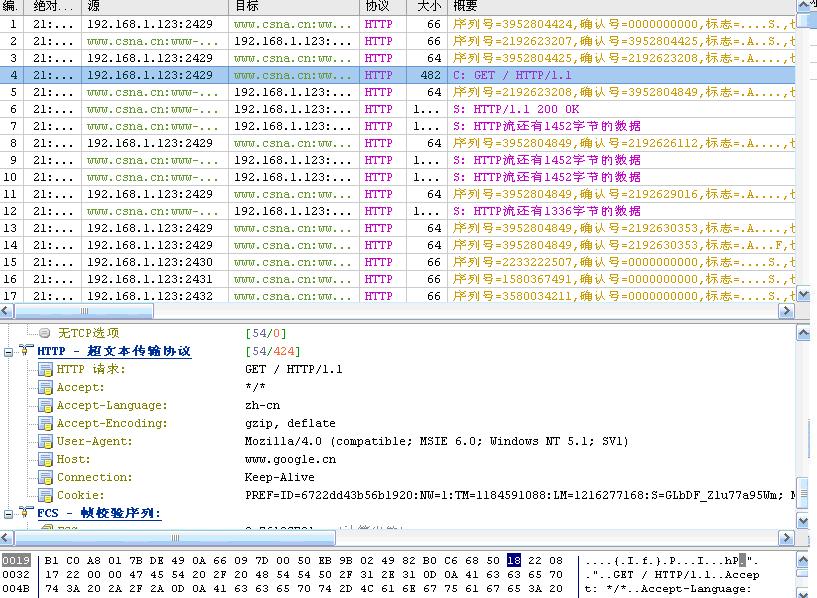

保存该文件,如果安全软件提示你是否通过修改的话,一定要点“允许”然后再次访问www.google.cn的时候你会发现上了科来的官方网站,这时你如果用nslookup查询www.google.cn的话,发现查询到的对应IP并没有受影响。看下科来抓的包:

没有DNS协议相关信息。

没有通过DNS查询,目标IP直接使用的是CSNA的公网IP地址,在建立TCP连接的时候是直接与CSNA建立的连接。

GET请求中HOST项是www.google.cn也就是说请求的是www.google.cn这个网站。

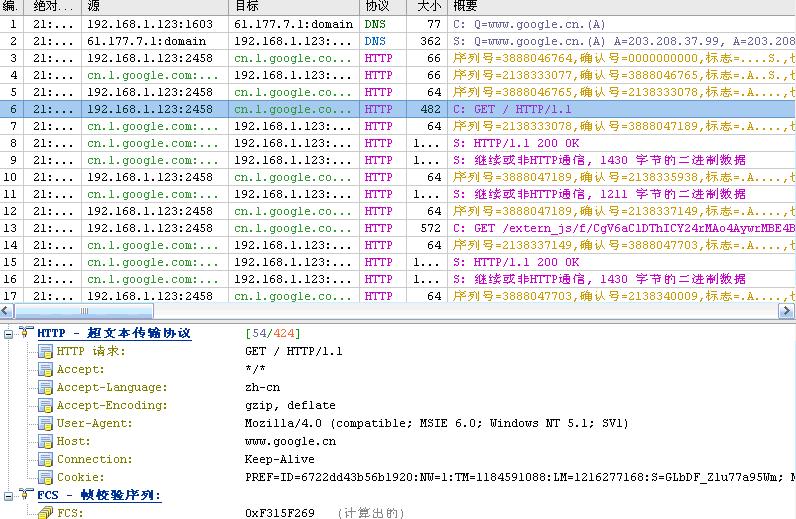

这是我们在通常情况下上GOOGLE的正常过程,先DNS解析,然后建立TCP连接,再GET WWW.GOOGLE.CN。

我们知道上网时系统最先不是通过DNS查询的,而是先通过查询本机的hosts文件,如果没有相匹配的信息,再通过DNS查找,通过上面数据包分析,证实了这个理论。做完测试后记得要改回来哈!

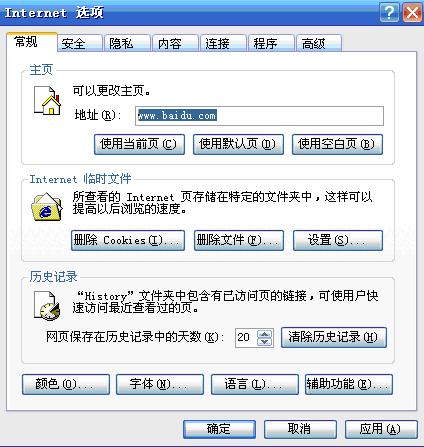

2)、恶意程序通过修改注册表,大家都知道注册表是系统的核心,很多平时我们所做的操作都是可以通过修改注册表实现的。比如修改IE首页,一般我们是通过INTERNET选项来实现的,如图:

在“主页”选项中修改即可。相对应的注册表操作如图:

路径为:HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main中的Start Page项。其它类似默认搜索页之类的都可以在注册表中修改,具体就不说了,有兴趣的朋友可以研究研究。

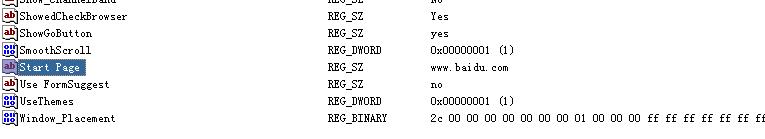

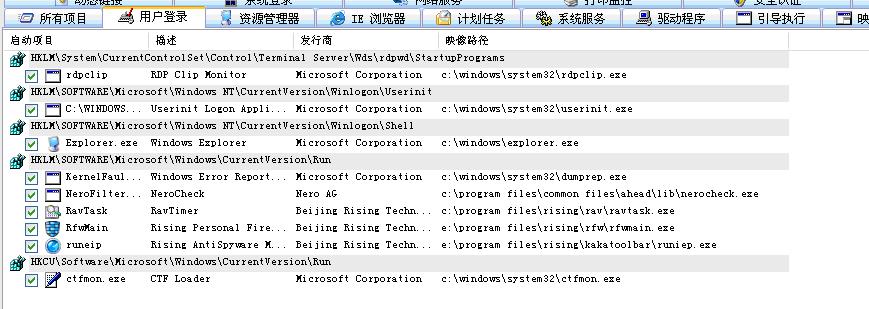

3)、BHO(浏览器辅助对象)、木马程序通过IE加载项或WINDOWS自动启动项实现浏览器劫持。通过autoruns可以清楚的查看相关信息。

Windows启动项:如图

BHO浏览器辅助对象:如图

四、案例分析

最近正好遇到一起这类案例,用科来抓了个数据包,来分析一下它是能过什么实现浏览器劫持的。

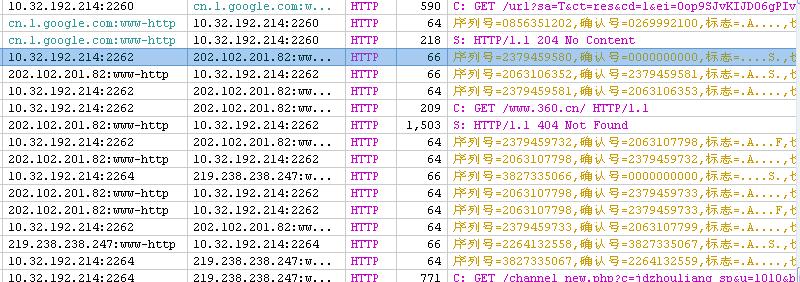

下面是非正常情况下上360的相关信息:

1、建立TCP连接,10.32.192.214:2262端口与202.102.201.82:80端口建立TCP连接(图1),注意在这之前没有任何DNS查询(图2),而且此IP对应的网址:www.the918.cn并不是我要上的360网站。此时我并没有要上www.the918.cn图3)

图1

图2

图3

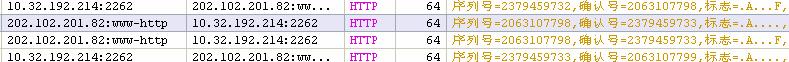

2、关闭TCP连接,是由客户端主动发起的。如图4

图4

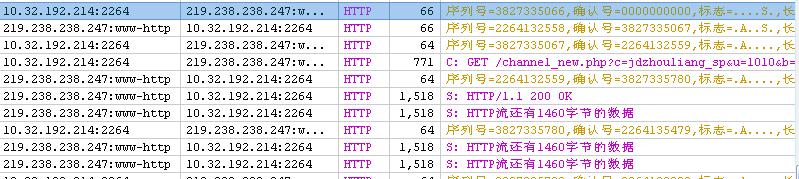

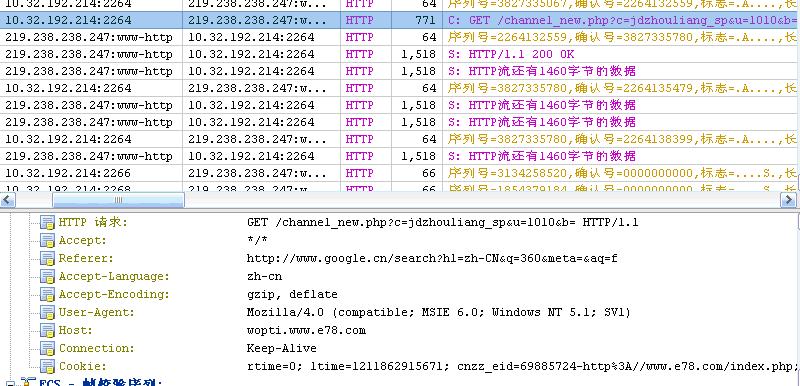

3、再次建立TCP连接,这次的对象是219.238.238.247,这次也没任何DNS查询信息,而且这个地址对应的网站为:wopti.www.e78.com,如图5

图5

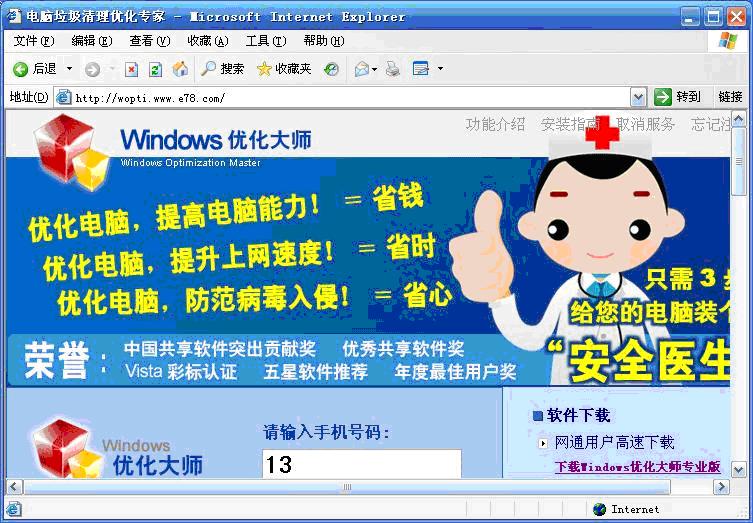

4、我要上的是360官方网站,可是它请求的却是wopti.www.e78.com。如图6

图6

5、下面就属于正常的HTTP通信了。只不过我要上的www.360.cn而实际却上了wopti.www.e78.com这个网站。如图7。

图7

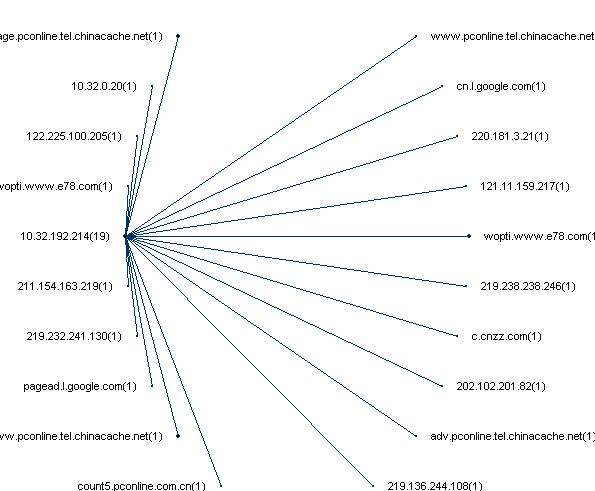

6、此次连接从始至终没有和360网站建立过什么连接,通过科来的矩阵一栏就可以清楚的发现。如图8

图8

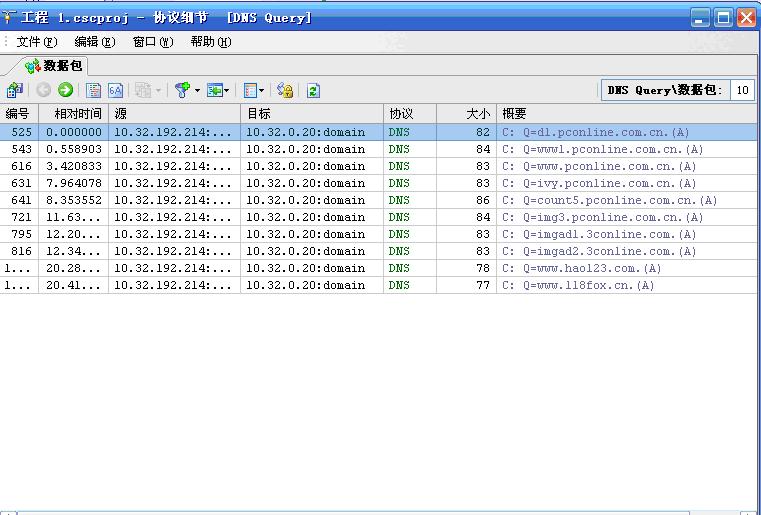

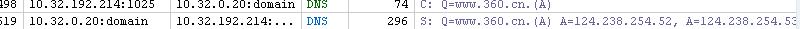

下面是我杀完毒后正常情况下上www.360.cn相关的数据信息。

1、先DNS查询。如图9

图9

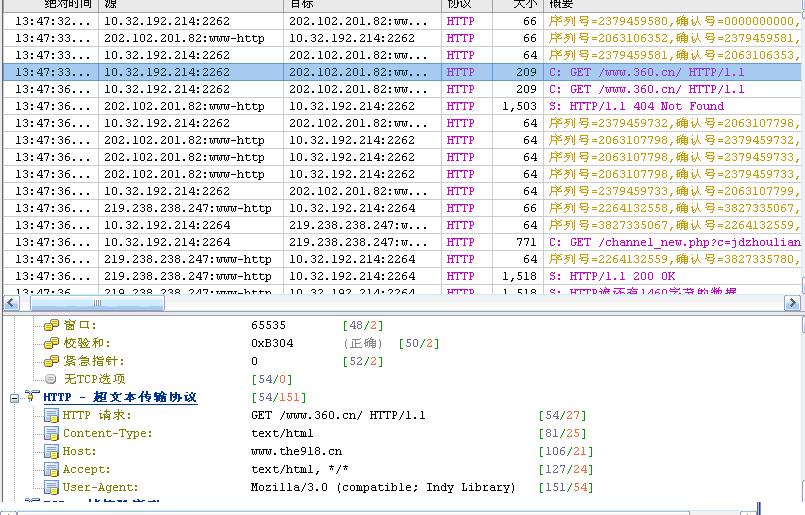

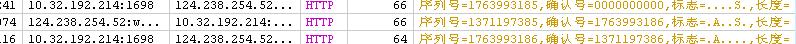

2、TCP三次握手,如图10

图10

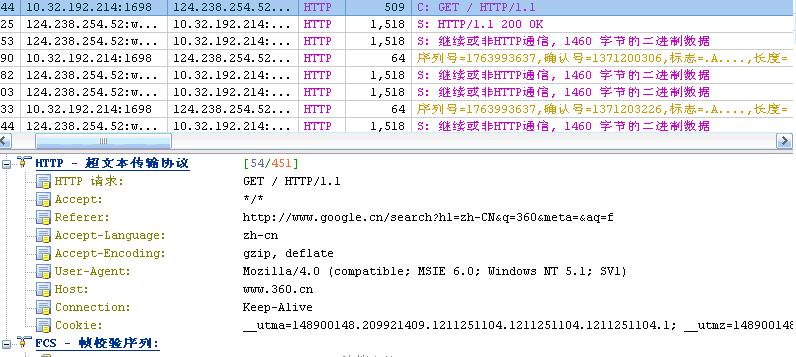

3、请求www.360.cn。如图11

图11

4、正常HTTP通信。

五、故障总结:

结合浏览器劫持相关信息,我们不难发现,此次案例属于第三种,也就是BHO(浏览器辅助对象)、木马程序通过IE加载项或WINDOWS启动项实现浏览器劫持。木马程序的大概原理应该是:当输入网址满足某条件的情况下,自动重链接到一个固定网站。在本案例中,上google和pconline都没有问题,上360就出问题了,其它没试。以前也遇到过这类情况,不一样的是那次是弹出一个网站,类似www.78977878.com之类的。而且这些网站挂有木马程序,用户一旦打开就会中毒。而此次是直接连接到wopti.www.e78.com。而且这网站杀毒软件并没有报警,应该是属于骗钱一类的。

系统安全:故障分析-浏览器劫持.pdf

(431.34 KB, 下载次数: 98)

系统安全:故障分析-浏览器劫持.pdf

(431.34 KB, 下载次数: 98)

[ 本帖最后由 只是一个神话 于 2008-7-21 01:19 编辑 ] |